通配符证书是使用通配符表示法的通配符(域名前的星号),并且允许在组织中的多个主机中共享证书。通配符证书的主题名称的示例CN值看起来像以下内容:* .company.local

如果配置通配符要使用* .company.local,则可以使用该证书来保护其DNS名称在“.compand.local”中结束的任何主机,例如:

- aaa.company.local.

- psn.company.local.local.local.

- mydevices.company.local

- sponsor.company.local.

图1显示了使用通配符证书来保护网站的示例(具体地,ISE节点的Web界面)。在图1中通知,输入浏览器地址栏中的URL是“ATW-lab- ise01.woland.com”,但证书的常见名称是“* .woland.com”。

Aaron Woland.

Aaron Woland.

图1:通配符证书示例

通配符证书以与常规证书相同的方式安全通信,并且使用相同的验证方法处理请求。

证书与ISE一起使用的证书在哪里?

证书通常用于实现安全访问的网络中。证书用于标识端点的身份服务引擎(Identity Services Engine, ISE),以及保护端点与ISE节点之间的通信。该证书用于所有HTTPS通信和EAP通信。

使用ISE证书进行HTTPS通信:

使用ISE版本1.1.0和较新的每个Web门户使用HTTPS(TLS加密HTTP通信)确保。图2描述了与管理员门户通信时的TLS加密过程。

- 行政门户网站

- 集中式Web身份验证(CWA)门户

- 赞助商门户网站

- 客户端配置门户网站(CPP)和本地请求者供应(NSP)

- MyDevices门户网站

Aaron Woland.

Aaron Woland.

图2 - 管理员门户示例

EAP通讯:

证书几乎用于所有可能的EAP方法。主要的例子包括:

- EAP-TLS.

- PEAP

- EAP-FAST

使用隧道EAP方法(如PEAP和FAST),使用传输层安全(Transport Layer Security, TLS)来保护凭证交换。与访问HTTPS网站非常相似,客户机建立到服务器的连接,服务器将其证书提供给客户机。如果客户端信任证书,则形成TLS隧道。在此隧道建立之前,客户机的凭据不会发送到服务器,因此确保了安全交换。在安全访问部署中,客户端是一个请求者,服务器是ISE Policy Services节点。图3描述了一个使用PEAP的示例。

Aaron Woland.

Aaron Woland.

图3 - PEAP示例

为什么使用通配符证书?

使用ISE部署有许多原因来实现通配符证书。最终,选择使用它们的人这样做,以确保最终用户体验尽可能无缝,特别是给出了巨大的差异和各种端点。

通配符证书的好处

使用通配符证书的好处如下:

1)节省成本。由第三部分证书颁发机构签名的证书可以昂贵,特别是随着服务器的数量增加。通配符证书可用于ISE部署的所有节点(也称为“ISE立方体”)。

2)运营效率。通配符证书允许所有策略服务节点(PSN)EAP和Web服务共享相同的证书。除了显着的成本节约外,还通过“创建一次,适用于许多”来简化证书管理。

3)减少认证错误。通配符证书与Apple IOS设备看到的问题,其中客户端在配置文件中存储可信证书,并且不遵循签名root信任的IOS keychain。即使受信任的证书颁发机构已签署证书,IOS客户端首次传递给PSN时,它不会明确信任PSN证书。

使用通配符证书,证书在所有PSN上都是相同的,因此用户只需要接受证书一次,并且应在没有错误或提示的情况下继续接受证书并继续身份验证。

4)简化的请求者配置。例如,具有PEAP-MSCHAPv2和服务器CERT信任的Microsoft Windows Cardicant通常需要指定每个服务器证书到信任,或者当客户端连接使用不同的PSN时,可能会提示用户信任每个PSN证书。使用通配符证书,可以信任单个服务器证书而不是每个PSN的单个证书。

最终,通配符证书会导致用户体验改进。更少提示和更具无缝连接将转化为更快乐的用户和提高生产力。

通配符证书的缺点

使用通配符证书可能存在许多好处,但也有许多与通配符证书相关的安全考虑因素,包括:

1)丧失可审核性和不可否认性

私钥暴露增加

3)不像管理员那样常见或也理解

尽管考虑到为每个ISE节点分配唯一的服务器证书的安全性较低,但成本和其他操作因素往往会超过安全风险,因此有必要在客户的ISE部署中提供这一选项。注意,其他安全设备(如ASA)也支持通配符证书。

在部署通配符证书时,必须始终小心。例如,如果您使用*.company.local创建一个证书,并且攻击者能够恢复私钥,那么攻击者就可以欺骗该公司的任何服务器。当地的域。因此,最好的做法是对域空间进行分区,以避免这种类型的折衷。

要解决此可能的问题并限制使用范围,通配符还可用于保护组织的特定子域。只需在要指定通配符的公共名称的子域区域中添加星号(*)。例如,如果为* .ise.Company.local配置通配符证书,则可以使用该证书来保护任何DNS名称在“.ise.Company.local”中结束的主机,例如:

- psn.ise.company.local

- mydevices.ise.company.local.local.

- sponsor.ise.company.local.

通配符证书兼容性

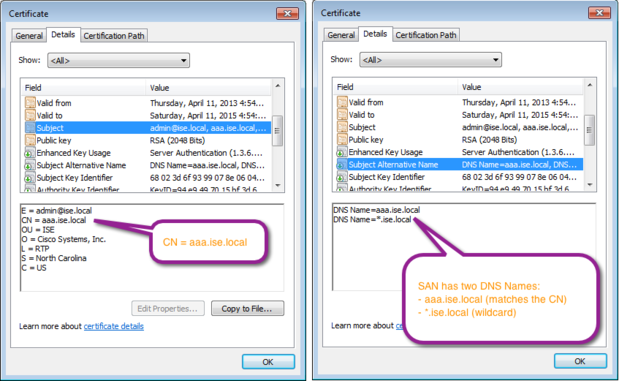

通配符证书最常见于作为证书本身的主题字段的规范名称(CN)的通配符,例如图1. ISE版本1.2和更新的方式,但是不是所有端点的补充剂将在证书的主题中支持通配符。

所有Microsoft本地请求者测试(包括Windows Mobile)不支持证书主题中的通配符。使用另一个请求者(例如Cisco的AnyConnect Network Manager(NAM),将允许在主题字段中使用通配符。另一种选择是使用Digicert的通配符Plus等特殊通配符证书,该证书旨在通过在证书的主题替代名称中包括特定子域来处理不兼容的设备。

有关微软支持通配符证书的更多信息,请参阅这里:http: / / technet.microsoft.com/en-US/CC730460

使通配符与所有设备一起使用

尽管微软请求者的限制可能会阻碍使用通配符证书,但有其他方法可以构造证书,使其能够在使用Secure Access测试的所有设备(包括微软本机请求者)上工作。

而不是构造一个包含通配符值的主控值,而是可以将这些通配符值放入主题替代名称(SAN)字段中。SAN字段维护专为检查域名DNS名称的扩展名。有关详细信息,请参阅RFC 6125和2128,RFC 6125的小摘录显示在图4中。

IETF

IETF

图4 -节选自RFC

ISE支持通配符证书

ISE在版本1.2中添加了对通配符证书的支持。在版本1.2之前,ISE将执行验证HTTPS已启用的任何证书,以确保CN字段完全匹配主机完全限定的域名(FQDN)。如果字段不匹配,则证书无法用于HTTPS。

此限制存在由于版本1.2之前,ISE将使用CN值来替换URL-Redirect AV对字符串中的变量。对于所有集中式Web身份验证(CWA),登机,姿势重定向等,将使用CN值。

从ISE版本1.2开始,已修改该行为以使用主机名,因为它在ISE的底层操作系统配置中定义,而不是依赖于CN字段。

构建通配符证书

由于我们知道我们必须将通配符值插入证书的主题替代名称(SAN)字段作为Microsoft本地请求者的解决方法,我们留下了两种主要方法来构建证书:

选项1:将拍摄对象的规范名称(CN)字段留出,并将通配符插入SAN字段。

虽然这似乎与Microsoft Active Directory CA等大多数私人证书颁发机构完全合作,但大多数公共机构都不允许在没有CN值的情况下创建证书。

图5显示和示例,没有CN字段的有效通配符证书。

Aaron Woland.

Aaron Woland.

图5 - 选项1的示例

选项2(思科首选最佳实践):对主题的CN字段使用通用主机名,并将相同的通用主机名和通配符值插入SAN字段。

此方法已经成功了大多数测试公共证书机构,例如Comodo.com和SSL.com。通过这些公共CA,请求的证书类型是“统一通信证书”(UCC)。

Aaron Woland.

Aaron Woland.

图6 -选项2的示例

注意:对于选项1和2,只需将产生的通配符证书只需要导入运行策略服务的ISE节点,因此不需要将通配符证书导入策略管理节点(PAN)或监视和故障排除(MNT)节点。

如何实现通配符证书

既然我们已经审查了通配符证书及其与ISE的使用情况,我们将在使用“CN”字段的最佳实践之后,通过为该主题的CN字段的最佳实践进行广告证书,并插入相同的通用主机名和通配符价值进入SAN字段。

有几种方法可以将通配符证书导入ISE版本1.2。此过程将遵循我们预期的是最常见的方法,即在ISE管理界面中创建证书签名请求(CSR),并将CSR提交给签名证书颁发机构(CA)。由此产生的签名公钥将绑定到ISE上的CSR。

最终的私有和公钥对将从第一个ISE节点导出,并在部署中的其他节点上导入。

让我们创建证书签名请求(CSR)

从第一个ISE节点,导航到管理GUI的证书部分。对于专用的策略服务节点,路径将是“管理>服务器证书”。如果该节点也是管理节点,则路径为“Administration > Certificates > Local Certificates”。

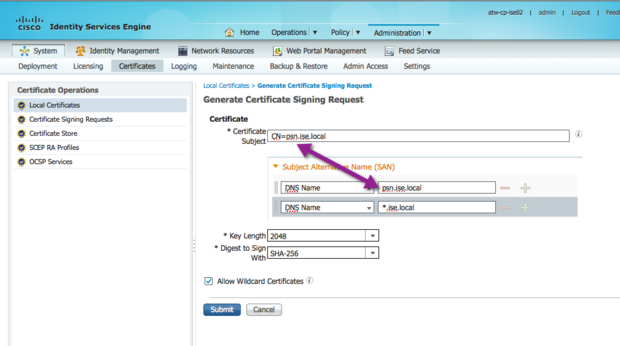

步骤1单击“添加”>“生成证书签名请求”

证书主题中的步骤2输入ISE PSN的通用FQDN。

步骤3在主题备用名称(SAN)部分下选择至少两个DNS名称

- 其中一个DNS名称必须与步骤2中的CN=值匹配。

- 另一个DNS Name应该是通配符值。

步骤4确保选中“允许通配符证书”复选框。

步骤5单击“提交”。图7显示了样本CSR。

Aaron Woland.

Aaron Woland.

图7 - 生成CSR

导出CSR并提交给证书颁发机构

现在已经生成了CSR,我们需要导出它。

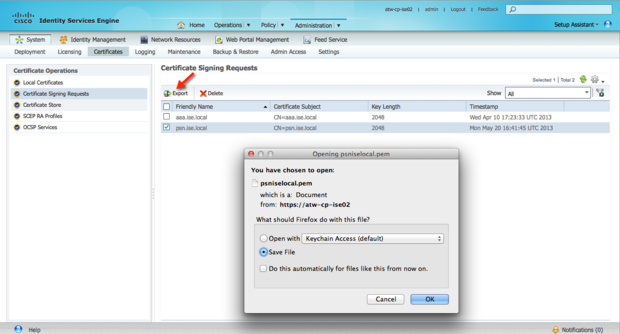

步骤1导航到证书签名请求屏幕

步骤2选中CSR,单击“导出”

步骤3将CSR保存到本地计算机。图8说明了CSR的导出

Aaron Woland.

Aaron Woland.

图8 - 导出CSR

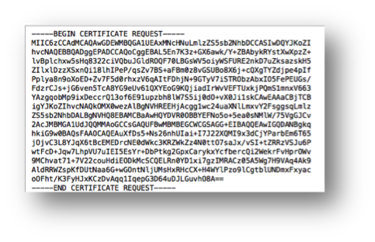

步骤4在您喜欢的文本编辑器中打开CSR,并通过“--begin证书申请 - ”通过“ - - end证书申请 - ”复制所有文本

Aaron Woland.

Aaron Woland.

图9 - 打开CSR

步骤5将CSR的内容粘贴到所选CA的证书请求中,如下图所示。

Aaron Woland.

Aaron Woland.

图10 -将CSR粘贴到CA中

Aaron Woland.

Aaron Woland.

图11 - 粘贴CSR进入公共CA

步骤6下载生成的签名证书

Aaron Woland.

Aaron Woland.

图12 - 下载签名证书

在图12中,只是下载了证书。一些CA可能会在证书颁发后给你发邮件,你需要下载证书。在许多情况下,结果将是一个zip文件,其中不仅包含新颁发的证书,还包含要添加到ISE受信任证书存储中的CA的公共签名证书(如图13所示)。

Aaron Woland.

Aaron Woland.

图13 -证书