有一件事我一直很热情正在安全地接入网络部署更容易,其中包括了我们喜欢叫适用性。可维护性是关于制造产品更容易排除故障,更易于部署和更容易使用。最终的目标是始终以客户的成功。

任何NAC项目的可见性和成功之间都有明显的相关性。如果您对正在发生的事情视而不见,并且不能轻松地获得有助于找出问题所在的信息,那么就会非常令人沮丧,而且还会给人一种糟糕部署的感觉。

我这篇文章的目的是要突出很多服务性项目思科已投入ISE,你可能不知道的。我会尽我所能,不仅叫出添加的特性或功能,但解释为什么它很重要,什么版本,它被添加。

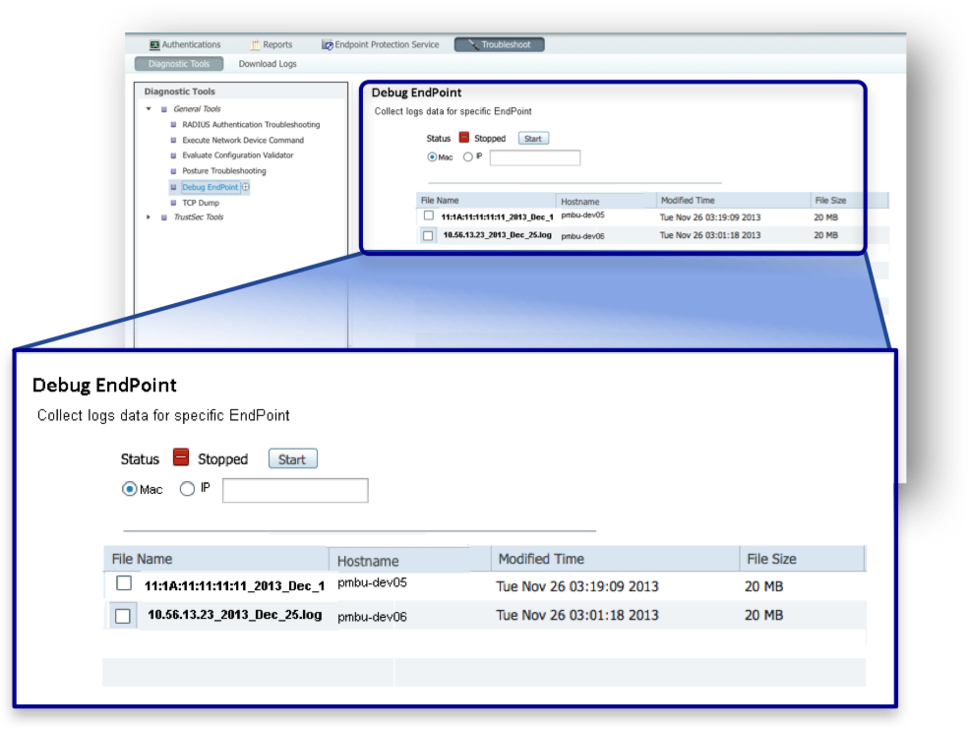

每个端点调试(ISE 1.3+)

这是我最喜欢的适用性的一个特点是增加的,最有用的一个值得商榷的。ISE不只是一个单一的产品;它与许多运动部件的溶液中,并且每个这些部分可以具有不同的日志您或TAC可能必须通过筛选。在ISE 1.3加入的每个端点的调试功能,它提供了针对特定端点的所有组件(RADIUS,客户,分析,等等)一个调试文件通过它的整个会话的整个部署!

所以,如果一个端点在东海岸DC和西海岸DC的同时得到异形,所有这一切仍然会在单一,整合的调试文件显示出来。它使您不必对组件启用调试自己的所有端点,并将它集中调试来代替。这是令人难以置信的优雅,又有利于高级管理员和TAC工程师遇到问题时大大缩短解决问题的时间。

亚伦T. Woland

亚伦T. Woland

图1 -调试端点工具

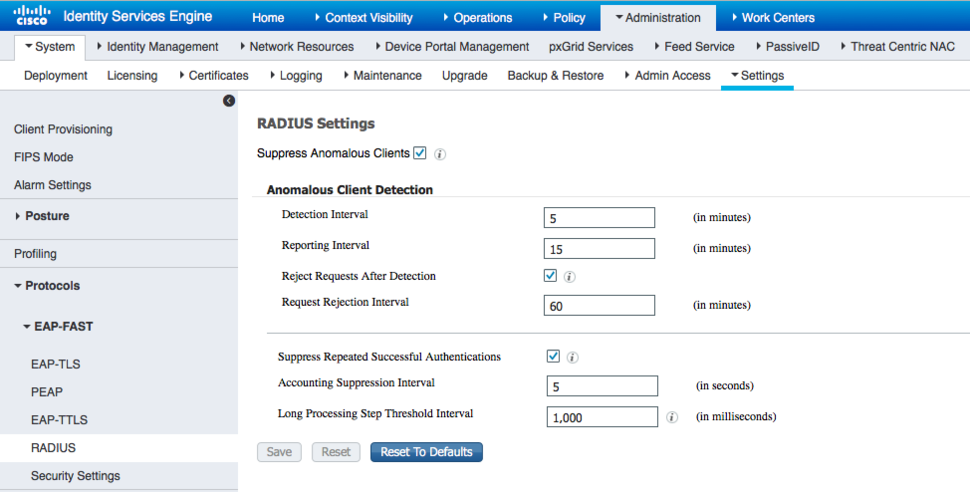

重复数据删除和反常端点抑制(1.2+)

你们中许多人也听到我咆哮关于端点请求者,以及它们如何表现。您可能已经读过我的,为什么使用POST通配符/ WildSAN证书缓解不良端点行为的痛苦症状。我们甚至在TEAP (RFC-7170)中添加了一些功能,通过向请求者提供可信任的服务器证书列表来帮助处理这种行为。我不会在这里重复所有的痛苦;相反,我将向您展示我们在RADIUS服务器(ISE)方面所做的一件事,以帮助减少在行为不正常的端点上浪费日志存储/扩展。

此前ISE 1.2,每个认证请求将创建一个需要被存储在一个12KB的日志记录。当不好的端点行为造成数百万失败认证的日子,那就是存储日志数据的不少。

从ISE 1.2开始,ISE在默认情况下抑制异常客户端,只存储一条记录,然后在每次接收到相同的记录时进行记录。这节省了大量的处理和日志存储,并提供了更高的规模。

亚伦T. Woland

亚伦T. Woland

图2 - 抑制

检查上面的屏幕截图:

- 检测间隔当请求者在每个间隔内多次身份验证失败时,将标记行为不当的请求者。

- 报告间隔发送报警自PSN到MNT每X分钟。

- 请求被拒绝区间停止排斥间隔(抑制日志)期间发送针对同一端点重复认证失败的日志。注意:成功的身份验证将清除所有标志。

- 拒绝请求检测之后。一旦端点是在拒绝区间,与同呼叫站ID(MAC地址)的任何请求,NAD(NAS-IP地址)和故障原因将发送一个Access-Reject,计数器将增加1 +时间戳。该日志在“报告间隔”上面列出的发送。

下面的横线,你会发现删除重复的成功认证的能力。

- 禁止重复成功。应用重复数据删除并从MnT中删除日志。

- 会计抑制间隔。这个停止配置间隔内发送同一个会话的统计日志。

- 较长的处理步骤阈值间隔。检测并记录超过此阈值的身份验证步骤的NAS重新传输超时。这与在身份验证详细信息报告中可见的步骤延迟有关。

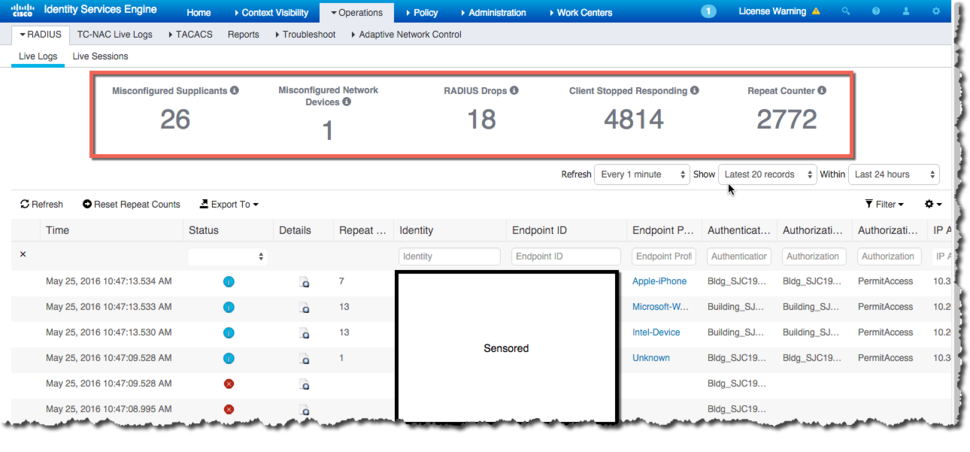

活页日志(1.2+)上的Dashlet计数器

重复数据删除是一个非常好的和可喜的变化,但它确实让加以解决一些差距。现场记录是第一屏幕,故障排除登录问题,当一个人会使用。但是,如果因为他们被压抑的条目没有出现在现场登录了,它留下的管理员在无法看到发生了什么事一个很糟糕的位置。

所以,我们在现场登录屏幕顶部的帮助下添加关键计数器提供可视性。你可以看到下面的图3的计数器。

亚伦T. Woland

亚伦T. Woland

图3 -实时日志中的键计数器

管理员会看到重复计数器,配置不当的请求者和RADIUS下降计数器继续往上走。点击一个计数器,而你带到那个正在柜台增量的项目清单。

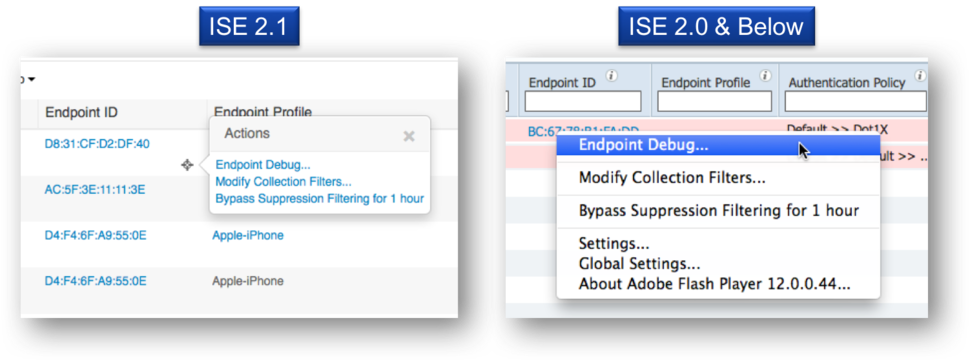

从现场-Log键操作(1.3+)

现在你可以看到哪些端点造成哪些被抑制的计数器增量,即。当故障排除后,您可能需要绕过抑制,以确保所有的日志来实时日志不管是什么,但仅适用于端点。这样,你是不是禁用重复数据删除整个部署和开放的闸门。相反,它适用于只有一个终端。

活日志被增强,以包括与右点击的能力旁路抑制一小时(ISE 1.3 - 2.0)中并用在ISE 2.1动作目标图标,如图4所示。

亚伦T. Woland

亚伦T. Woland

图4 - 旁路抑制过滤1小时

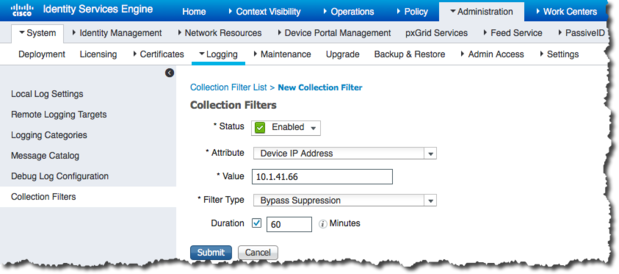

绕过事件抑制的能力不仅限于活日志中的上下文菜单。它也存在着位于收集过滤器管理>系统>日志>系列过滤器,如在图5中。

亚伦T. Woland

亚伦T. Woland

图5 -收集过滤器(1.2+)

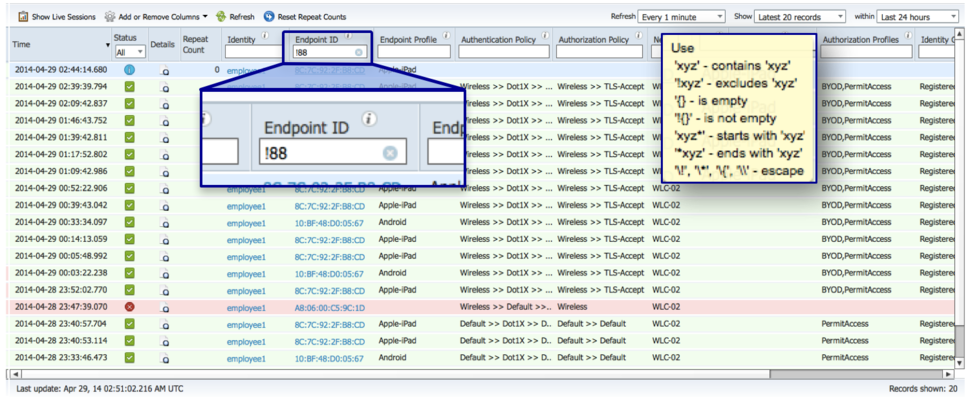

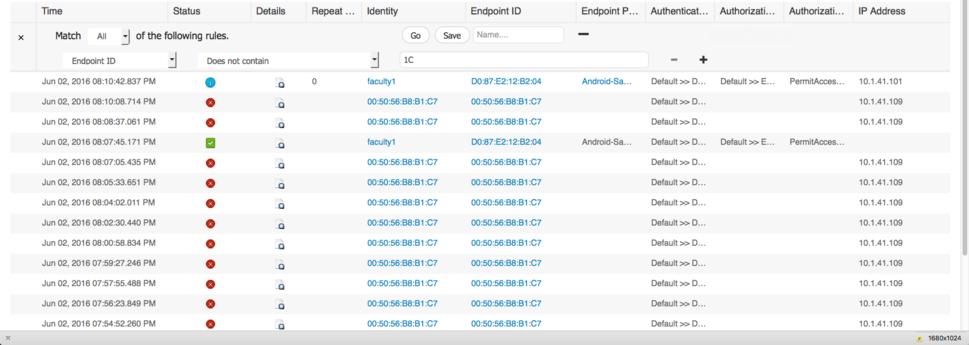

现场日志正则表达式(1.3+)

在ISE 1.3使用负筛选在快速滤盒的能力加入。不仅仅是消极的过滤,它实际上是一个完整的正则表达式的能力,使其更容易找到你真正需要的实时日志中。图6显示了在2.0和下面版本的示例。图7示出在ISE 2.1新的筛选,其中提供了一个图形方式来利用先进过滤器。

亚伦T. Woland

亚伦T. Woland

图6 - 正则表达式在Live登录在2.0以下

亚伦T. Woland

亚伦T. Woland

图7 - 现场日志2.1及以上过滤

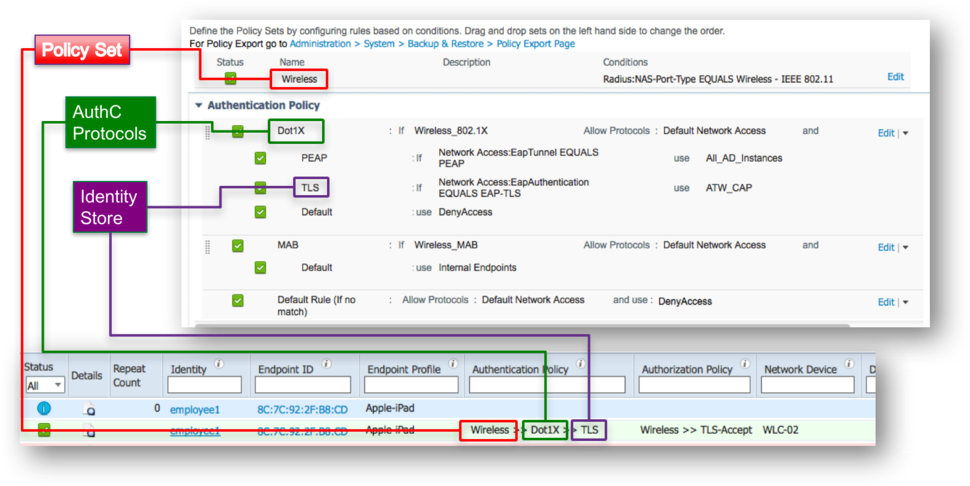

树视图政策匹配(1.3+)

当策略是多层的时候,快速识别身份验证会话通过该策略的“路径”可能有些复杂。树视图被添加到活动日志和报告中以显示策略集>认证协议规则> ID商店规则和策略集>授权规则之后的会议。如图8所示。

亚伦T. Woland

亚伦T. Woland

图8 -树视图

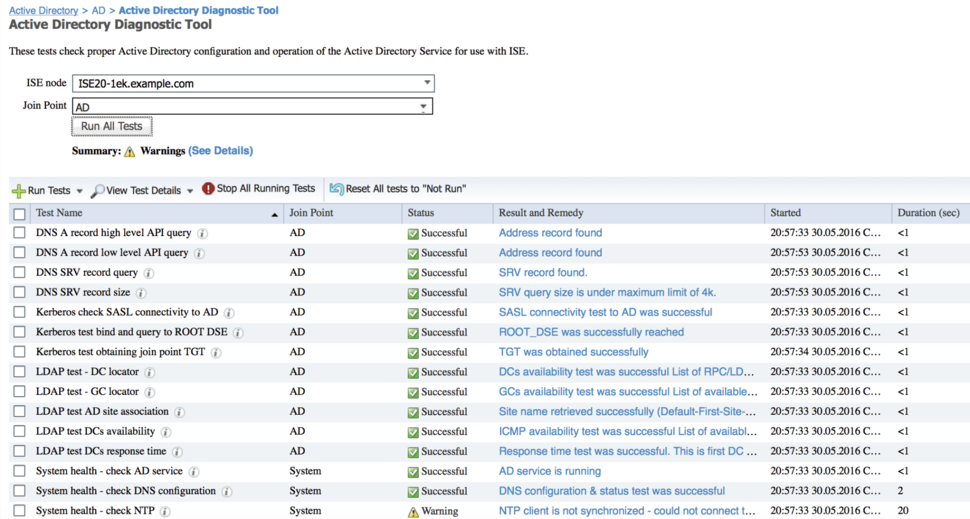

活动目录诊断(1.3+)

在ISE 1.3,在Active Directory连接器与一个能够支持多林,多加入,域名白名单,以及更多取代。一个梦幻般的改进,没有得到足够的信贷是诊断工具。

内置的工具被设计为为ISE管理员提供每一点可能的信息,以帮助他们诊断问题。你可能想把这句话翻译成“提供足够的细节,以便给你公司的Active Directory团队不可辩驳的证据,如果某些事情可能是AD的错,而不是ISE的错”:

亚伦T. Woland

亚伦T. Woland

图9 - Active Directory诊断

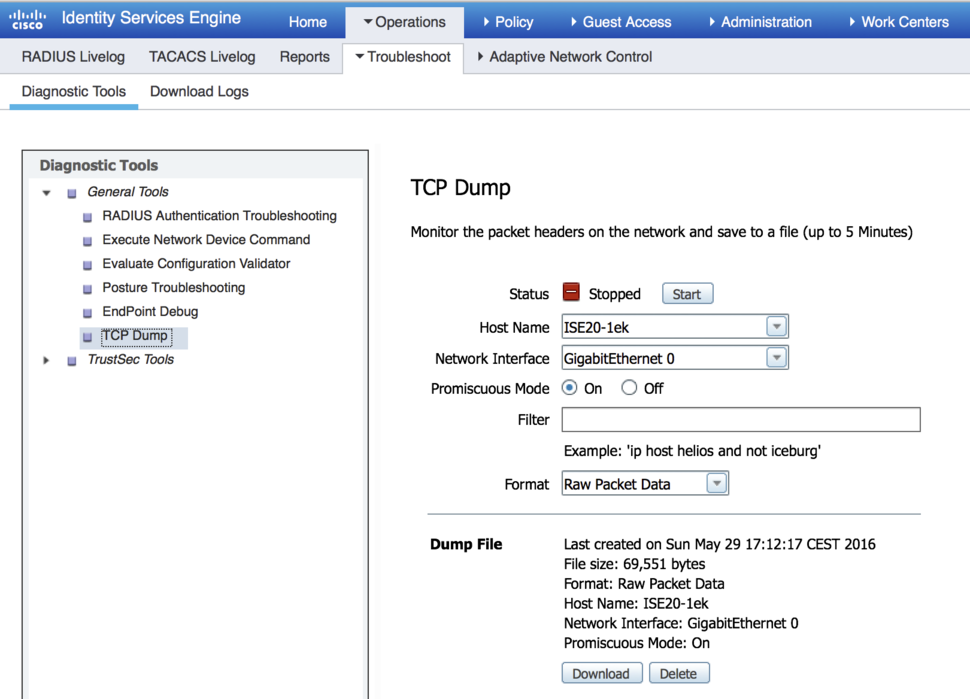

TCPDump的中央GUI(1.0+)

自从ISE第一次发布以来,人们就知道封包捕获对于有效的故障排除非常重要。不是只在每个ISE节点上包含TCPDump实用程序,而是通过GUI集中控制它。从这个集中的位置,您可以配置TCPDump,使其发生在整个部署中任何节点的任何接口上,并通过GUI将结果下载到您的本地机器上,如图10所示。

亚伦T. Woland

亚伦T. Woland

图10 - TCPDump的

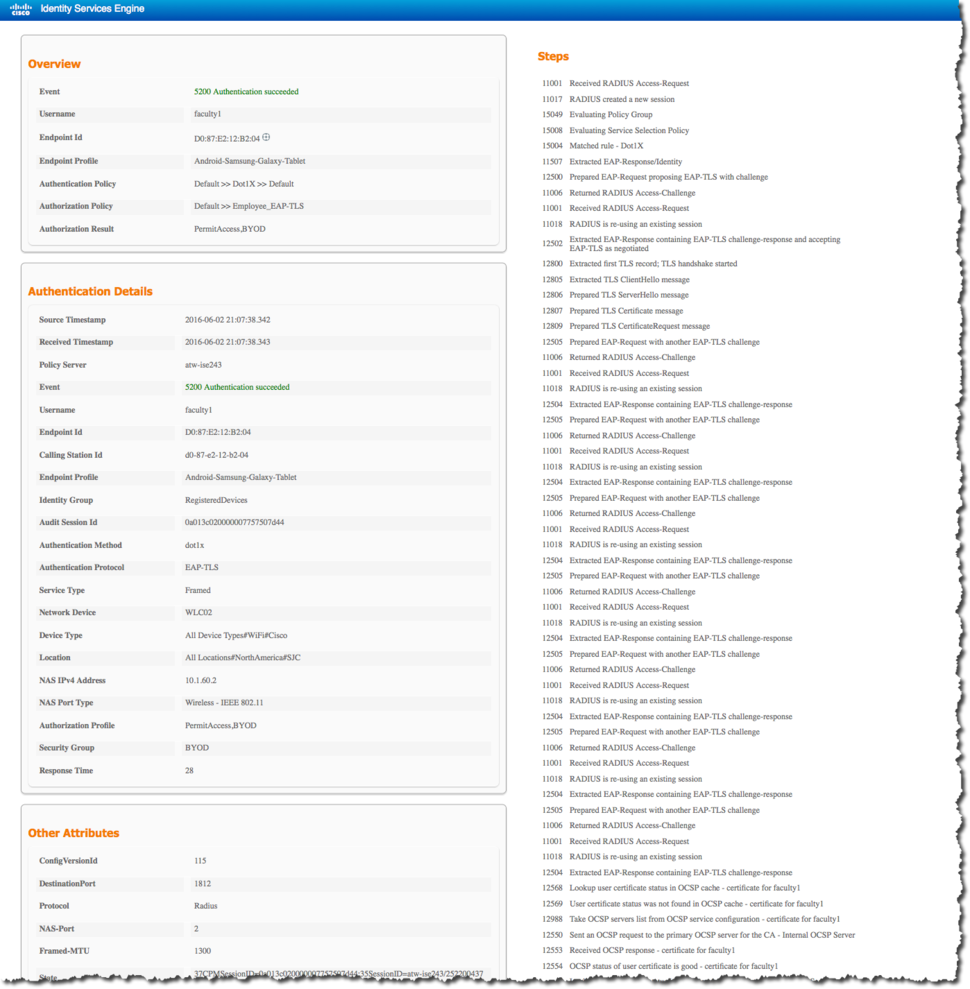

详细认证报告(1.0+)

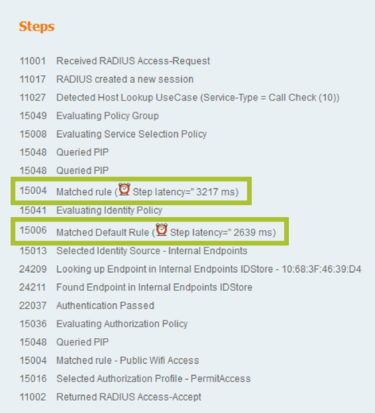

自从1.0版本,ISE已经有一个令人难以置信故障排除工具,曾一手负责解决绝大多数情况下。它是一些神奇的门户网站?不,它只是详细的验证报告。只需单击在Live登录放大镜。它提供了认证,可用的每一个细节的概要,和甚至包括已内发生ISE-从接收到的RADIUS访问请求到RADIUS响应每一步。

此外,当任何步骤花费的时间比正常的长,则报告罗列出步骤的等待时间。TAC的高级成员已被引述说延迟列入是“有史以来最好的功能。”:)图11A示出的详细的认证报告一个片段,而图11B示出了正在运行的步骤延迟。

亚伦T. Woland

亚伦T. Woland

图11a - 详细身份验证报告

亚伦T. Woland

亚伦T. Woland

图11b -延迟

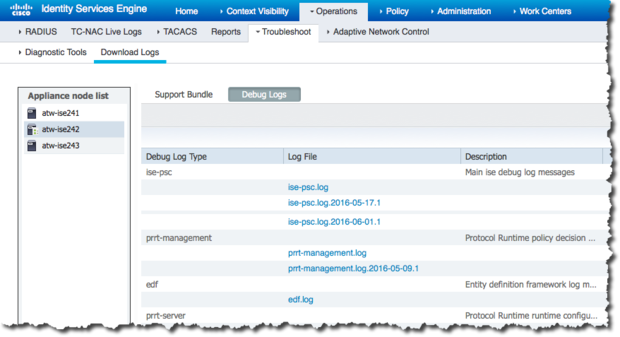

从GUI下载日志(1.0以上版本)

ISE节点在底层操作系统中有非常详细的日志文件。从1.0开始,您就可以从集中式GUI为部署中的任何节点下载这些日志。随着时间的推移,它得到了增强,但一直存在。要是按字母顺序就好了。:)

亚伦T. Woland

亚伦T. Woland

图12 - 下载日志

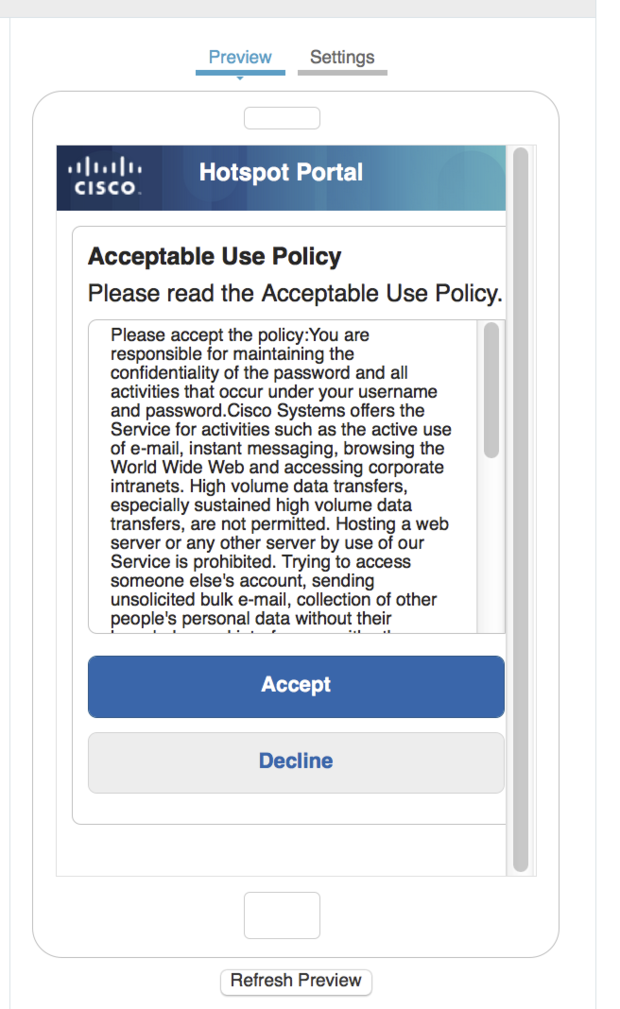

门户网站预览(1.3+)

当使用ISE 1.3或更高版本创建的门户网站,有与门户网站将是什么样子的手机大小自动预览,所见即所得的门户网站用户定制页面。

亚伦T. Woland

亚伦T. Woland

图13 - 门户网站预览

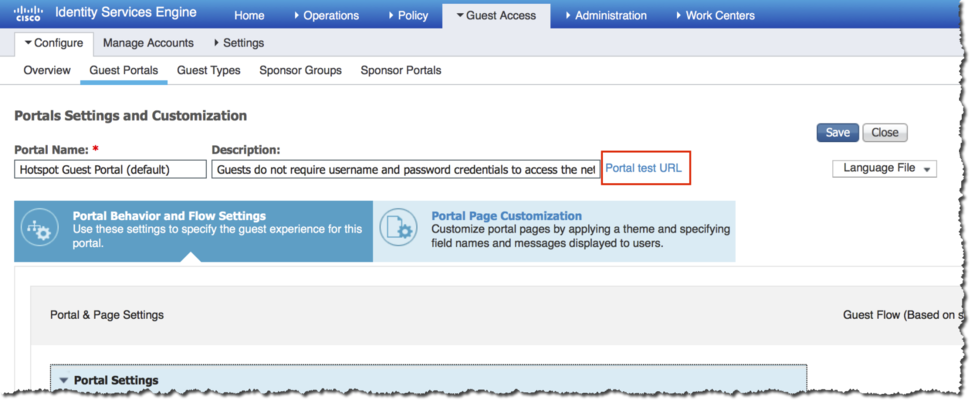

门户测试按钮(1.3+)

除了门户预览之外,o

亚伦T. Woland

亚伦T. Woland

图14 - Portal测试

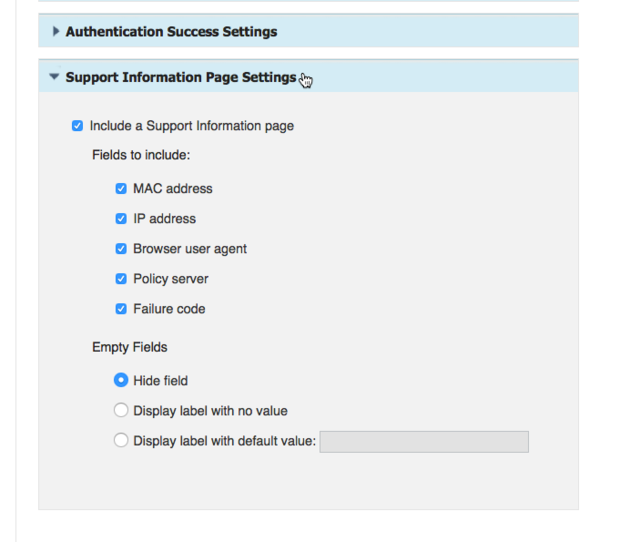

对所有最终用户面临门户网站支持信息链接(1.3+)

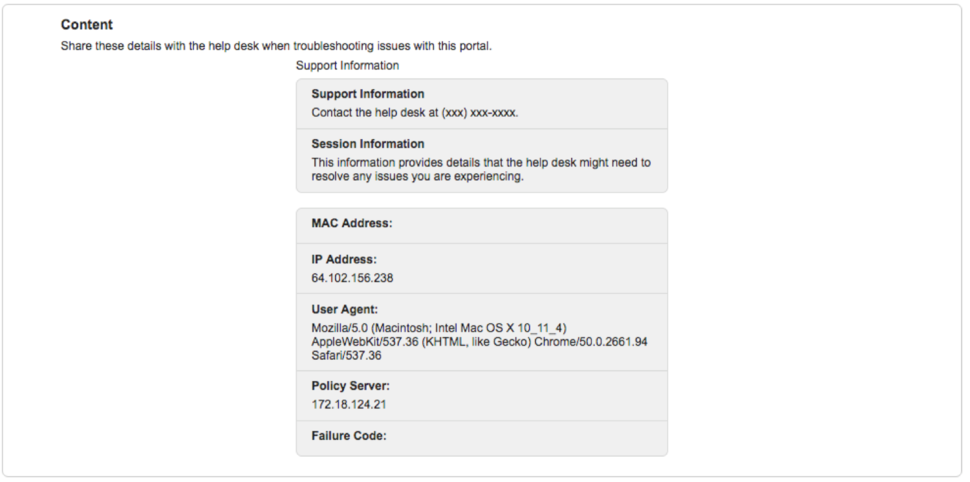

除了ISE 1.3提供的所有新的门户增强功能外,大多数门户(Guest、Sponsor、BYOD、MDM、My Devices)都提供了一个提供“支持信息”的选项。If configured, it will include information that aids a help desk if someone had issues. The information is something that end users may not know how to obtain otherwise (MAC Address, IP Address, Browser User Agent, Policy Server and Failure Codes), as seen in Figure 15a and Figure 15b.

亚伦T. Woland

亚伦T. Woland

图15a - 支持信息

亚伦T. Woland

亚伦T. Woland

图15b -支持信息

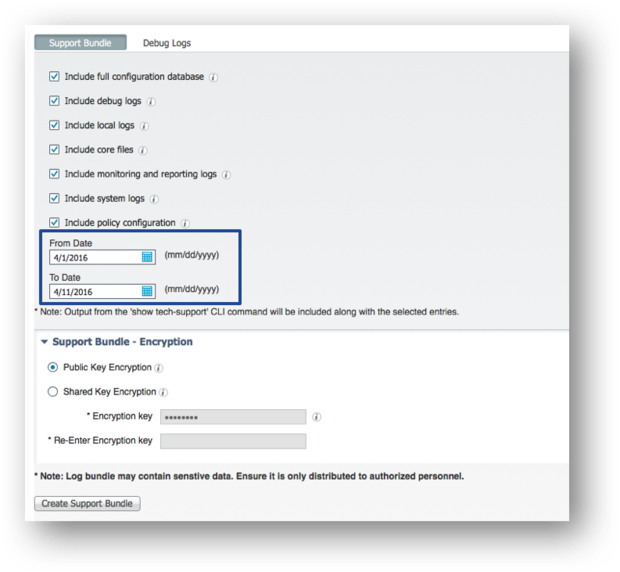

时间范围支持bundle (1.3+)

支持束是TAC案例另一个救星。他们创建的文件,DB出口的配置,基本上是所有TAC应该需要帮助根源问题一个加密包。在ISE版本1.3,加入到该捆绑包绑定到指定的时间范围的能力,如在图16中看到这有助于保持文件大小下来,并确保只有相关的日志捕获作为包的一部分。

亚伦T. Woland

亚伦T. Woland

图16 - 基于时间的支持包

预先定义的智能默认值和政策(2.0+)

甚至早在1.3中加入一些智能的默认值,如预建的身份源序列,其中包括所有的Active Directory连接点和预先定义的MAB-继续为MAB规则。那是一个非常好的补充。

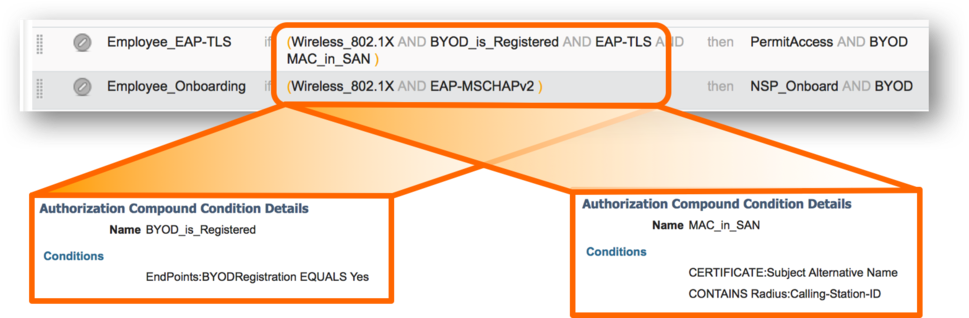

在2.0中,那些预先定义的智能配置继续进行。它们包括预建来宾规则,BYOD报名和登机预建的默认值,即使预装本地请求者配置文件和证书模板。我个人从第一次登录去ISE到入职使用TLS和证书更少超过25分钟BYOD与全功能的开始到结束。

图17示出了用于在登机和用于接受EAP-TLS将该装置上登上后的预先构建的授权规则。

亚伦T. Woland

亚伦T. Woland

图17 -预先构建的BYOD规则

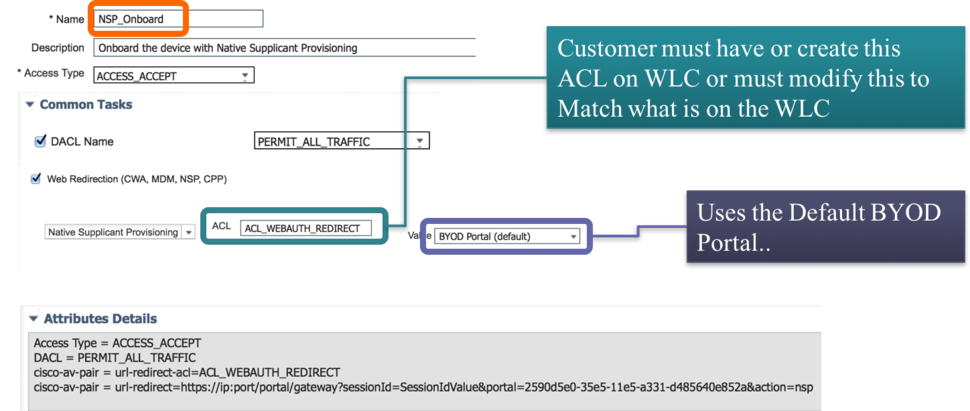

图18显示了预构建的授权结果。注意,它使用名为“ACL_WEBAUTH_REDIRECT”的ACL。如果WLC使用不同的ACL进行重定向,则将此值更改为匹配。

亚伦T. Woland

亚伦T. Woland

图18 -预构建的NSP授权配置文件

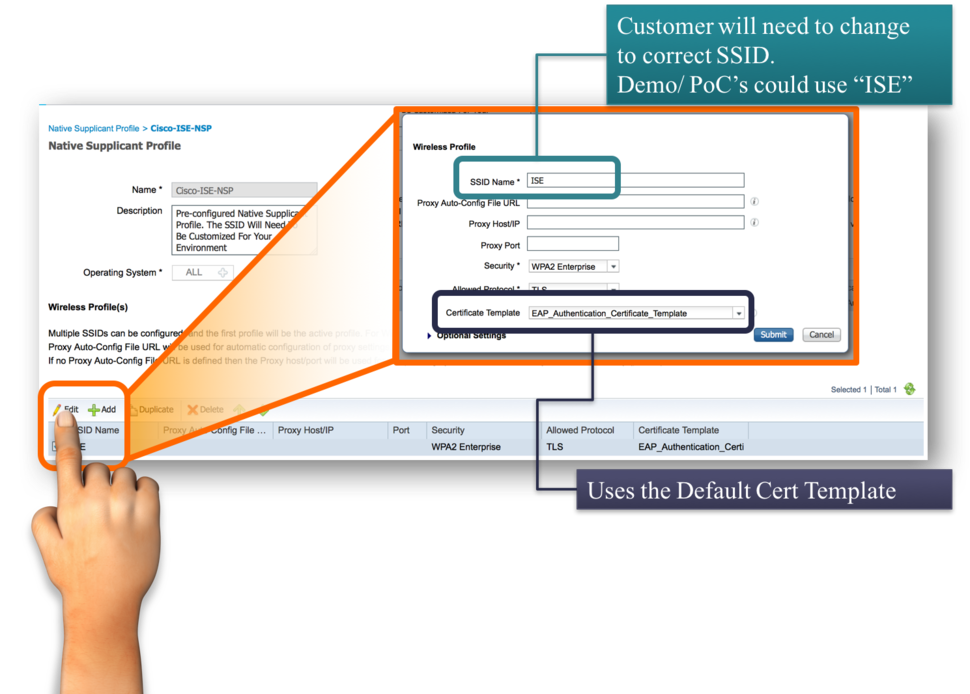

图19示出了预配置本地请求者资料。这是预先配置为使用命名的SSID“ISE”。它也预配置为使用预建的证书模板和内置的证书颁发机构。

亚伦T. Woland

亚伦T. Woland

图19 - 预建的本地请求者简介

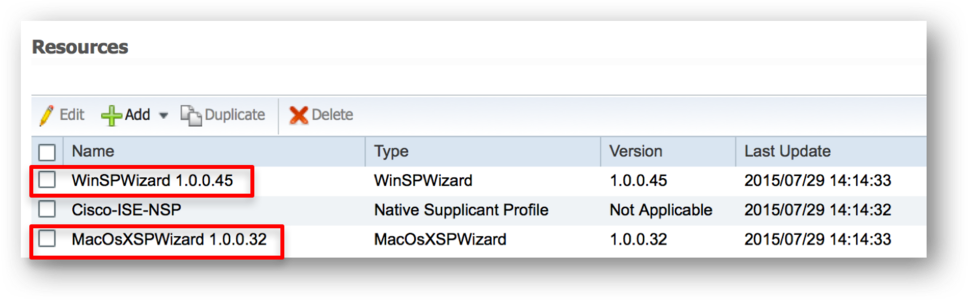

ISE 2.0之前,你必须连接到互联网并下载网络请求者助理(体育总会)为MAC和Windows。在2.0+版本,它们都包含在安装。图20显示预安装的NSA向导。

亚伦T. Woland

亚伦T. Woland

图20 - 预装网络设置助理

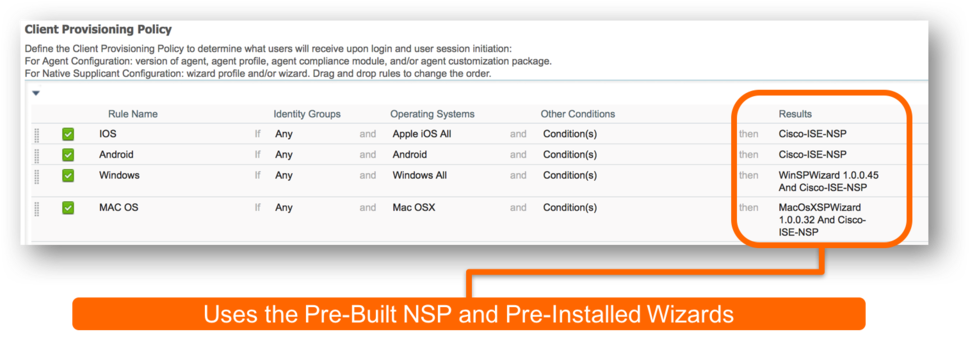

ISE 1.4及以下需要您创建客户端部署策略;一个用于每个OS类型。在ISE 2.0开始,它们被预先配置为所有操作系统的使用预装NSA的和预配置的NSP。:)图21显示了这些预建的政策。

亚伦T. Woland

亚伦T. Woland

图21 -预构建的客户端供应策略

总体而言,入职单独BYOD节省的时间在两小时以上。