拉斯维加斯(全美黑帽) - 研究人员Trustwave提供了CSO与大小的里面看漏洞利用工具包的基础设施。

连接至针对PHP.net和雅虎的攻击,该工具包已经从默默无闻去在很短的时间量认证的威胁,而每周生成超过$ 60,000 USD收入。

+ ALSO ON网有个足球雷竞技app络世界黑帽2014:如何破解一切+

恶意软件作为一种服务:

犯罪工具包是基于Web的罪犯的方式对他们的业务自动化。一些试剂盒专注于恶意软件的孤独,使在交付和管理的完全控制。其他则专注于控制流量,使他们完善对广告欺诈和黑帽SEO操作;但在同一时间,它们还可以用于驱动流量于第三类型试剂盒 - 利用的试剂盒。

漏洞利用工具包存在启动偷渡式下载攻击。有时,这些工具包将找到自己的方式进入水坑攻击,但那是例外,而不是规则。这个过程很简单;该套件的一部分针对漏洞的软件与先前确定的漏洞列表,而其他(假设开发成功)会感染近期被盗系统的恶意软件。

漏洞利用工具包,“今天的主要方法之一分发恶意软件和感染用户的所有周围的世界,解释说:”研究Trustwave的总监,齐夫Mador,在与民间社会组织的采访。

其中最臭名昭著的漏洞近来套件被称为黑洞。黑洞漏洞利用工具包于2010年首次发布,并在三年间,它是积极的,它成为了网络上最常用的开发套件。在一个点上,在互联网上的路过式下载攻击的近30%,可能与黑洞。

然而,巨人轰然倒下,一旦其发展背后的人 - 被称为庞奇 - 是被捕的2013年10月。在绑定,犯罪分子需要一个新的套件转向和幅度漏洞利用工具包(震级/又名PopAds)似乎符合该法案。

其中第一个犯罪集团的移动到震级为该Cutwail僵尸网络。当黑洞去离线时,Cutwail僵尸网络遭受了URL和附件的垃圾邮件水平有轻微的挫折。

当时,Cutwail的运营商主要集中在分配GAMEOVER宙斯恶意软件基于Pinterest的,通过网络钓鱼活动。所以通过移动到幅度,与完善的基础设施和开发选项列表扎实,Cutwail的运营商能够快速恢复。

但在事物的宏伟计划,漏洞利用工具包是自己,一起来和未来的商业模式,解释了RSA-FirstWatch高级经理亚历克斯·考克斯。

“坏人可以过去少的服务和工作,更大规模充电,它吸引买家,因为他们没有建立自己的基础设施,这是对黑洞的运营商真正成功的攻击工具包,但对于犯罪的缺点是,它着重可拆卸和执法关注他们。”

但是,是什么样的犯罪工具包,使他们如此受欢迎?直到几年前,犯罪工具包基本上闻所未闻,但现在他们最犯罪活动的主要部分在线。这种趋势,考克斯告诉CSO,被威胁者的低技术复杂驱动。

“该技能需要进入网络犯罪在这个时候是低,并且攻击包,僵尸网络工具包等反映这一点的可用性,”考克斯补充道。

震级使自己知道:

2013年10月,震级做了标题时,该套件是在游客的攻击用来PHP.net。起初,当谷歌标记开发平台的首页为恶意,有人猜测,该警告是多一点假阳性。

然而,不到一天后,PHP.net管理员确认他们的服务器被攻破。参观者通过一个妥协的JavaScript文件重定向到幅度,并通过攻击在Java和Adobe Flash的几个薄弱的目标。

今年早些时候,在雅虎广告攻击中使用的试剂盒后震级获得了更多公众的关注。犯罪分子购买雅虎的广告空间,以及所使用的广告的访问者重定向到托管幅度着陆页域。从那里,该套件将试图利用Java中的漏洞,以传播恶意软件。

调查攻击透露,罪犯提供各种恶意代码,包括宙斯,仙女座,Necurs,Zusy和Ngrbot。然而,最常见的感染似乎是恶意软件侧重于产生广告点击。虽然袭击是在2014年早期发现,有证据表明,自2013年12月竞选本身也很活跃。

思科研究人员得出结论该事件雅虎是一个更大的活动跑一小部分由同一伙歹徒。继福克斯-IT列出的线索,思科发现大缓存的21871主机名从393个不同的域[完整名单]匹配由雅虎提供恶意广告的域使用的模式。除了福克斯,IT和思科,FireEye的还贴出攻击的技术分析,达到了许多相同的结论。

不久之后,2月份,研究人员在Webroot公司发现上扬在受感染的WordPress网站的数量来作为踏脚石到基于量值感染。该网站被大规模泄露;撬动网站本身的正当性,以此来建立信任,和游客被重定向一套较为复杂的链条后指向幅度。

事后看来,这些事件提供了一个小窥到震级是如何工作的,但他们只是在当时拼图。

震级的恶意软件作为一种服务产品:

为了提供如此详细的一瞥幅度,研究人员在Trustwave需要访问控制一些套件的基础架构的服务器。

确切的细节至于是如何获得这种访问不能被公开披露。然而,CSO可以报告说,执法部门获悉他们的发现,那八台服务器检查本报告均位于英国。究竟是什么执法计划做一下情况没有透露。

就目前的立场,震级命令开发套件31%的市场。然而,为了获取震级为广告系列使用的唯一的办法就是去认识一个人。引进这种水平,或朋友,对的一朋友的屏障,保护幅度的运营商(据信是一个人在俄罗斯),同时创造一个独特的商业模式。

不像大多数的漏洞利用工具包,其中,接入是基于按次运动模型,震级背后的人只需要系列的流量的百分比。百分比量取决于运动本身和整体业务量,但幅度典型的接入费用是5-20%的任何地方。

当谈到自己的流量百分比,震级的运营商将安装自己的恶意软件,什么他们的客户正在使用的通常是从不同的。在以往的活动中,有效载荷交付给委托业务通常勒索(例如CryptoLocker或CryptoDefense),一个图案仍然是这一天。

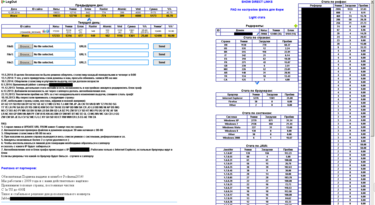

审查其最近完成了一项活动的日志和跟踪在其中引用的比特币交易,Trustwave的研究小组确定震级的经营者产生的$ 60,000到$ 100,000美元,每周的收入。

这部分收入来自勒索感染,其中受害者被要求到$ 300之间的薪酬 - $ USD 500,以获得他们的文件备份。然而,这种财务数据仅基于比特币钱包是Trustwave能够跟踪,它没有考虑这仍然是未知的钱包。

尽管如此,作为广告活动的交通票据交换所,谁是背后的幅度站只需维护基础设施,使近300万$每年。

驾驶交通:

震级的客户是负责产生流量套件的着陆页。再次,这是交通什么设置委托百分比曲线,使较大的体积,更低的运营商需要为他们的晋级。

因此,虽然给予客户的幅度的着陆页自定义URL,该活动的运作的其余部分是在自己手中。为了驱动尽可能多的流量尽可能地登陆页面,犯罪分子将启动垃圾邮件活动,黑帽SEO操作,网站的妥协,和其他任何可以帮助他们获得流量。这就是为什么雅虎,WordPress和PHP.net攻击是很重要的。他们创造的流量活动,发起收集尽可能多的流量可能的努力最少的迹象。

一个成功的业务活动将得到丰厚的回报,因为那些谁能够充分利用幅度广告活动中仍得到一个功能丰富,可扩展的基础架构,提供了经过验证的漏洞,资产跟踪和分析,除了在恶意软件和目标网页一定的旋转为了帮助他们的活动被检测出来,只要可能的。如果做得正确,指定广告活动可以持续数周,甚至数月,未被发现。

控制和管理混乱:

震级的核心管理面板是最小的,当涉及到设计,但缺乏炫是通过收集各个广告活动的详细分析偏移。除了原始流量数字,面板提供感染率,AV检出率的有效载荷和漏洞(通过Check4You提供),能够与黑名单域,等等。

在管理面板的另一个特点是上传自己的自定义可执行的有效载荷,或提供一个有效载荷的URL幅度将拉低每三小时一次的能力竞选经理。

还有一个常见问题,解释一些必需品,当谈到活动管理和安全,包括一张纸条,活动运营商负责更新,以便他们的着陆页网址,以保持它的形式被列入黑名单。此外,客户被告知,该恶意软件被传递检查对检测率AV商用每三十分钟一次,并转动需要。

然而,2013年10月,在亚洲,以及东部非洲,南美,和前苏联几个小国,会自动套件堵塞。有几个原因,为国家滤波器,Trustwave的Mador解释的,这样一个事实,即许多所列出的那些有引渡政策与俄罗斯,由于幅度的作者被认为在那里居住,这是对他们的一部分纯粹的保护。

不过,也有些国家的恶意软件分销商提供更好的投资回报率,所以重点是限制感染,除非受害人满足预先定义的标准,包括地理位置,操作系统和浏览器的事实。

当谈到受害者,常见问题解释说,震级“只会利用互联网资源管理器”,并且如果客户认为其他浏览器可以被利用,他们应该先谈谈支持。

对于交通往来,犯罪分子运行暴露的事实,他们已经购买了交通对恶意源标题的风险。为了解决这个问题,震级允许竞选经理定义一个假的网站,将通过标准的检查。

” ......将从恶意网域提供的内容将是一些合法网站的翻版 - 有效地模仿我们的恶意网站与合法网站的内容一旦流量交换管理员已证实我们的“假冒网站的合法性。' the customer of Magnitude can turn off that option and from that point on his domain will serve Magnitude’s landing page. Simple, yet very effective," the FAQ explains.

最后,更有趣的方面的常见问题之一是需要注意的是之前任何API自动化可以发生,客户必须首先提供产地IP。这种行为的镜子合法的商业企业,证明了即使犯罪分子知道限制,以保护基础设施API访问。

在全球范围内有针对性的感染:

每个幅度受害者站起身其系统上安装七种不同类型的恶意软件。有时候,数小,但对于大多数竞选经理的目标是最大化的投资。

在一个月内,Trustwave研究人员观察到幅度试图利用110万个系统,造成210000个成功的感染。大部分受害者是普通家庭用户;但有企业系统,以及政府系统在美国和加拿大,包括在受害人的个人资料。

有数量级使用的三个主要的漏洞,所以作为受害者被传递到着陆页,它们与每个以下的目标,直到其中的一个作品:

- CVE-2013至2551年(在Internet Explorer 6-10 VML漏洞)

- CVE-2013年至2643年(爪哇<= 7.21和<= 6.44重量/ JNLP的点击打旁路)

- CVE-2012-0507(爪哇<= 7.2和<= 6.30)

总体而言,Internet Explorer的漏洞已经取得了最大成功,与试剂盒的受害者的85%被它诱捕。

然而,试剂盒的成功的另一部分来自于受害者的个人资料。虽然美国是对受害者的顶部位置(32041),这是伊朗(30436)和越南(19304),其次是阿根廷(13,657),印度(12,367)和土耳其(11939),即占多数受害人池。