绘图沉重:在戴尔确认其支持工具之后安装了危险的自签名根证书和计算机上的私钥,用户发现了由不同的Dell工具部署的类似证书。

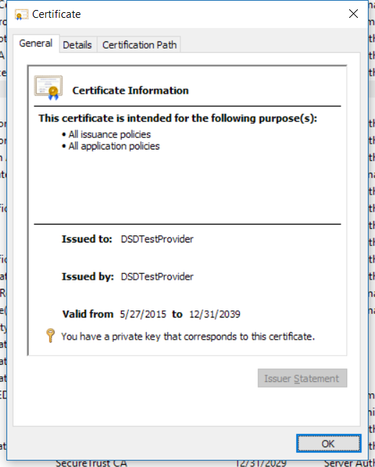

第二个证书称为DSDTestProvider,并由名为Dell系统检测的应用程序安装(DSD)。当您访问Dell支持网站时,提示用户下载并安装此工具,并单击“检测产品”按钮。

第一个证书,在周末报告的是,被称为Edellroot并由Dell Foundation Services(DFS)安装,该应用程序实现了多个支持功能。

“证书不是恶意软件或广告软件,”戴尔代表Laura Pevehouse Thomas,在一个博客关于eDellRoot。“相反,它的目的是为戴尔在线支持提供系统服务标签,使我们能够快速识别电脑型号,使我们更容易、更快地为客户提供服务。”

尽管如此,因为EdellRoot和DSDTestProvider都安装在Windows Roots商店中的证书颁发机构的私钥,他们可以通过攻击者使用,以便为受影响的Dell系统接受的任何网站生成流氓证书。

证书还可用于签署恶意软件文件以使其更可信或绕过某些限制。

戈登诺尔

戈登诺尔

Dell系统检测工具安装了DSDTestProvider自签名根证书。

戴尔已经发布了redellroot证书的删除工具,并计划推动软件更新并发布删除DSDTestProvider的说明。

“这一影响仅限于10月20日至11月24日在2015年11月24日之间使用”检测产品“功能的客户,”戴尔代表在一封电子邮件中表示。“立即从戴尔支持站点中删除申请,现在没有证书的替换申请。”

这不是Dell System Detect工具第一次在用户设备上打开了安全漏洞。4月,安全研究员披露了漏洞这可能允许远程攻击者在计算机上安装恶意软件,并运行DSD应用程序。

在Windows 10虚拟机内执行的测试显示Dell系统检测工具卸载时,DSDTestProvider证书留在系统上。

因此,想要从系统中删除它的用户必须在卸载DSD后手动操作。这可以通过按Windows键+ R,键入Certlm.msc和击中运行来完成。在允许Microsoft管理控制台执行后,用户可以浏览到可信Root Certification颁发机构>证书,在列表中找到DSDTestProvider证书,右键单击它并将其删除。

“最终用户依赖于操作系统的工厂图像默认是合理的安全; Rapid7的安全工程经理Tod Beardsley说,重新安装操作系统的操作系统往往超出了平均最终用户的技术能力。”通过电子邮件。“戴尔今天有机会快速和果断地移动,修复损害,撤销流氓证书,并避免从今年早些时候重播超级鱼丑闻。”