自从术语高级持续威胁(APT)以来在公共场景中爆发了新闻操作奥罗拉对谷歌和其他高科技公司进行的,据称被中国人,安全行业和媒体围绕这种新型攻击蜂拥而至。许多人认为我们做了太多,这并不是那么大的威胁或没有与其他安全威胁不同。许多人认为,安全供应商擅长寻求名望和财富和安全媒体类型寻找要写的东西。但随着时间的推移,APT攻击已经进入更大的焦点,并且他们的生命周期已经过研究和理解。我们现在知道APT是真实的以及他们如何工作。预先前臂是前臂,安全行业现在可以回应。

也许是一个争议争论和困惑的原因是,直到我们理解这些攻击的正常发生的事情,归因于实际上没有的APTS。这导致了混乱和怀疑。我最近有机会坐下来与Mitchell Ashley,My Podcasting合作伙伴和安全研究的迈克尔SuttonZscaler.,讨论APT并清除空气。您可以听到下面的整个20分钟的对话。

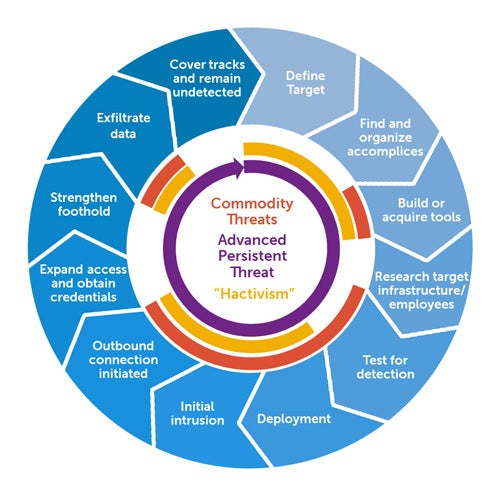

ZScaler在世界上建立了最大的安全云,因此在恶意软件,端点保护和安全性分析和智能方面具有巨大的数据。Michael Sutton使用所有这些来帮助Zscaler Craft其APT防御解决方案。根据Sutton的说法,关键是理解APT的生命周期。

apt从目标的reck开始。与其他类型的攻击不同,APTS通常不会对最低悬垂的水果作用。相反,它们是针对特定目标的目标。攻击者不想浪费有价值的异国情调或零日剥削,而不是值得的目标。一旦他们选择目标并进行一些录音,接下来的有效载荷的交付。这可以通过像矛网络钓鱼或逐行下载在“浇水孔”下完成的。在浇水孔方案中,攻击者植入一个可以通过访问者下载和安装的漏洞来漏洞的网站。该网站被选中,因为它吸引了攻击者正在寻找的各种用户。

完成交付后,攻击者然后使用特洛伊木马或其他远程访问类型的恶意软件来使用目标计算机来达到目标。他们探讨了网络,找到了达到知识产权的路线或他们正在寻求的信息。

达到目标后,然后启动exfiltration过程。这可以取决于被盗的东西以及攻击者如何让它出来。

正如迈克尔·萨顿在播客中所说,这意味着良好的APT防御可以在这一生命周期中的任何一点上识别和停止APT。无论是停止下载,防御恶意软件还是识别和阻止exfiltration,APT防御就可以停止攻击死亡。

当然,这可能听起来比它更容易,但是萨顿的说法,你背后的Zscaler云是一个很大的帮助。Michael还讨论了行为分析是识别和停止攻击的关键。

ZScaler显然不是具有APT解决方案的唯一安全供应商。Fireeye和其他人拥有特定于特定于特定的器具和其他类型的解决方案。一如既往,深度和最佳实践的安全有助于阻止所有类型的攻击。APT攻击是真实的,是一个独特的课程,但正如我在开始时所说,预先前臂前进。您可以帮助您的组织防御APT。

有一个低于与Mitchell和Michael Sutton的完整谈话(如果您没有看到下面的音频播放器,请重新加载页面)