随着网络体系结构的发展,防火墙近年来一直在缓慢地变化。防火墙正变得越来越去中心化和虚拟化。当防火墙从仅位于外围向内移动到服务器时,还发生了许多其他变化。随着业界找到安全架构的最佳平衡,集中式系统与分布式系统的钟摆会继续来回摆动。

我在防火墙主题上读过的第一本书之一是“构建网络防火墙作者:Elizabeth D. Zwicky, Simon Cooper, D. Brent Chapman。本书涵盖了最低特权、深度防御、瓶颈、最薄弱环节、故障安全立场、普遍参与和防御多样性等主题。阻塞点的概念帮助组织将注意力集中在定义安全边界和将防火墙放在单个入口点上。当时,大多数组织都有单一的边界,许多组织只能在其Internet连接上提供单一的防火墙。

很明显,多年来防火墙已经发生了变化。许多防火墙缺乏政策粒度,许多组织的防火墙最终有很多NAT和政策规则。有人说防火墙不妨碍交通不好,他们只是阻碍了良好的交通。无论如何,大多数攻击都会通过TCP端口80通过TCP端口80进行。通过查看数据包标题,只能看到安全图片的一个方面。我们需要防火墙执行更多内容过滤和深度数据包检查。统一的威胁缓解(UTM)防火墙在单一扼流点的预期更多功能时进化。我们现在更多地依赖DPI / IPS,行为分析,异常检测,数据丢失预防(DLP)和Web应用程序防火墙(WAFS)来保护我们的关键系统。防火墙可以定义网络周边,但无法防止内部内部/恶意软件威胁。自1997年以来,我认为防火墙时代的结束是在拐角处。 In recent years we have seen the "erosion of the security perimeter" and our firewalls have turned into瑞士芝士。由于所有这些趋势,防火墙作为一个概念慢慢地死亡或在安全架构中的作用减少了。

有一天,我和一个抱怨电脑运行缓慢的人开玩笑,我轻率地建议关掉他们的杀毒软件。杀毒软件会对计算机资源造成压力,没有它的运行肯定会加快计算机的功能。然而,你不会想到运行一个关键的电脑没有杀毒软件。运行一个没有防火墙的网络可以使数据传输非常快。然而,没有人会考虑在没有防火墙的情况下运行一个与互联网相连的网络。

几年前,防火墙曾经被限制在互联网外围以创造该扼流圈。现在,组织在多个周长和内部使用防火墙。由于企业开始使用防火墙并分割他们的环境来创建单独的“环绕声”,“区域”或“隔间”,他们将防火墙移动到核心。在网络内部使用防火墙存在挑战。规则集变大或者它们变得较少的粒度,使其可管理。这些类型的防火墙中的策略倾向于将子网与源或目的地地址的最小粒度级别。最终,这些防火墙只延迟了合法的内部流量,不一定会留出坏人。如果您假设错误的家伙已经在网络的内部部分中,您可能在正确的轨道上。

防火墙不是最优的原因有几个,随着策略大小的增加,对防火墙的CPU和内存资源的需求也在增加。我们还期望从防火墙获得更多日志,因为我们希望将数据发送到安全信息管理系统(SIMS)。这种日志记录进一步降低了防火墙性能。在防火墙的早期,我们很难实现提供冗余和足够性能的防火墙。随着边缘带宽的增加,防火墙需要越来越高的接口速度。现在我们有了带有10千兆以太网接口的防火墙。这使得防火墙的带宽和CPU资源非常昂贵,以跟上流量的增长。我们基本上把防火墙变成了慢速路由器。

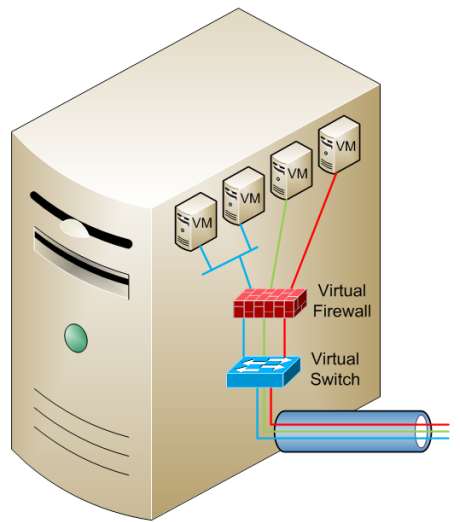

行业中存在一个明显的趋势,将有状态防火墙移动到IT环境中的服务器。通过服务器虚拟化和服务器合并,我们可以在同一物理服务器上具有具有不同信任级别的虚拟服务器。使用周边或核心防火墙,现在防火墙对服务器不够接近。具有靠近服务器的防火墙为每个服务器提供最大安全性,并且允许服务器仅通过有状态防火墙与其他服务器的其他服务器通信。这种防火技术在虚拟机管理程序/服务器虚拟化层中防止了不可接受的服务器到服务器通信。

下图显示了如何在一个物理计算机中运行许多虚拟计算机。每个可以具有不同的信任程度或其处理的数据分类。因此,需要在虚拟环境中进行有状态分组过滤以维持分离和安全性。在此级别的架构中使用有状态数据包过滤也可能是满足安全合规性标准的要求。

目前的趋势正在向基于主机的防火墙移动更多。虽然可以在其虚拟化防火墙上使用Iptables / IP6Tables的组织,但是许多其他组织希望在虚拟机管理程序层上使用更复杂的防火墙。现在有各种公司在这个新地区提供了这些类型的虚拟防火墙产品。

Cisco Nexus 1000V虚拟安全网关(虚拟ASA)

瞻博网络vGW虚拟网关(以前的Altor网络)

Fortinet FortiGate虚拟设备Astaro5个9

VMware有VMSafe合作伙伴计划“批准”那些有VMware解决方案的供应商。今年早些时候,Ellen Messmer写了一篇关于虚拟化环境中的安全性的好文章,标题为保护虚拟化系统的战斗织机“。

在组织考虑使用虚拟防火墙系统时提前轻而出的另一个问题是管理。谁维持虚拟化防火墙?虚拟防火墙的配置和管理是否属于网络团队,安全团队或系统管理员?随着更多的设备也移动到虚拟化层,这成为一个更大的问题。可以易于预测服务器负载均衡器(SLB)和应用程序传递控制器(ADC)系统将变为虚拟化并在虚拟机管理程序层中实现。随着系统越来越多地虚拟化,传统的物理划分线是模糊的。

这是一年中的恐怖电影季。文森特·普莱斯是我小时候最喜欢的演员之一,我喜欢这部电影。”坑和摆锤“这让我想起了趋势如何像钟摆一样来回摆动。无论是钟到牛仔裤还是系统如何从集中到分布并再次发出,摆锤总是在运动中。多年前有大型机具有集中计算的计算机。在20世纪80年代到2000年代,我们已经分发了我们的计算资源并使其成为地理位置多样化。这可能支持我们的灾难恢复(DR)目标,但它难以管理这样的分布式环境。然而,钟摆有难以管理这样的分布式环境。然而,钟摆已经难以管理这样的分布式环境。然而,钟摆已经难以管理这样的分布式环境。然而,钟摆难以管理这样的分布式环境。随着公司创建的集中式服务器场,综合数据中心,执行服务器整合,其他方式。钟摆已从大型机移动到分布式服务器,现在我们正在使用虚拟化操作系统返回更大的物理服务器。这听雷竞技电脑网站起来非常像TimeSharing一样大型机。就防火墙架构而言,似乎摆动摆动了在T时使用集中防火墙他的周边在其他区域使用分布式防火墙作为下面的图片说明。

我们也正在目睹核心路由/交换领域的钟摆摆动。近20年来,我们已经有了一组广泛分布的路由器,使用分布式控制平面执行分布式分组转发。路由器具有分布式智能,并使用路由协议来共享可达性信息。每个路由器都是自主操作的。现在我们可能会回到集中式控制平面,比如openflow.。openflow.正在集中控制计划,但留下了在网络拓扑上分布的转发和数据平面。

防火墙架构在过去的20年里发生了变化。防火墙已从周边移动到网络核心,朝向服务器边缘和虚拟化层。我们看到计算机从集中到分发并再次使用服务器整合和虚拟化。这些摆锤在多年来将继续摆动,直到行业成熟并发现最便宜的企业的最佳均衡。作为赫拉克利特他说:“只有变化才能持久。”