来自波鸿鲁尔大学和阿布扎比纽约大学的研究人员对此进行了研究发现使用长期演进对设备的一个新的攻击(LTE)网络协议。LTE中,这是4G的一种形式,是由数十亿设备和世界各地的最大蜂窝提供商所使用的移动通信标准。

换句话说,攻击可以使用针对你。

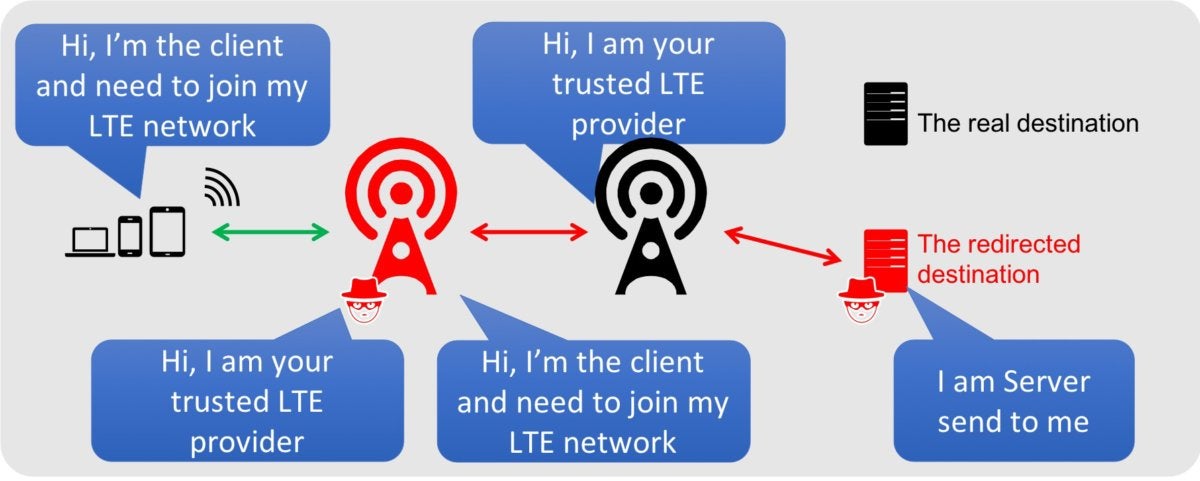

研究小组将这次攻击命名为“aLTEr”,它允许攻击者使用中间人技术拦截通信,并使用DNS欺骗将受害者重定向到恶意网站。

注意:根据他们的常见问题解答问题:“是否有攻击徽标“, 答案是: ”也许。有没有贴纸,T恤,歌曲,...”。你必须喜欢他们的幽默感,因为没有攻击是真正相关的没有自己的标志!☻

该改变的攻击

这种攻击的原理,采取了设计缺陷的优势在LTE网络中 - 数据链路层:在LTE网络中(又名2层)进行加密,AES-CTR但它不是完整性保护,这就是为什么攻击者可以修改的有效载荷。

其结果是,攻击者执行一个典型的人在这方面的中间人,他们被冒充小区塔的受害者,而假装是真正的用户在实际网络。从受害人的流量发送到它被修改并转发到真正的网络攻击。

亚伦Woland

亚伦Woland

数字1-在改变MITM攻击

这些类型的攻击不仅限于LTE网络。5G网络也容易受到未来这些攻击 - 如果他们不提起完整性保护。

抵御这些类型的攻击?

DNS是基础的网络是如何工作的;任何应用程序连接到其服务之前,前任何Web浏览器连接到网站,发送任何电子邮件之前:执行DNS查找。传统的DNS被设计得非常快,并不安全。

DNS欺骗攻击可以通过添加安全DNS本身,利用加密和名称解析智能政策来防止。这方面的一个例子是实施RFC 7858或RFC 8310。这些RFC的参考传输层安全使用DNS(TLS)和DNS数据报上TLS(DTLS)。

在TLS或DTLS DNS将保护装置从改变攻击,通过提供包括完整性保护的DNS流量的加密。已经有谷歌Android是为O发布的文章(又名:奥利奥)实现了TLS DNS开箱, 默认。这有助于当该装置被连接到正在利用DNS通过TLS的DNS服务器;但当然,DNS服务器确实会通过将设备连接到网络上分配。CloudFlare的DNS服务做了DNS通过HTTPS了,但不是很多客户都能够利用它只是还没有。

既然这是我的博客,我想我有权利分享我的观点。从我所看到的测试结果来看,DNS over TLS的开销有点太大,并且缺乏DNS所要求的性能。这就是为什么DNS比DTLS更有意义。我们在“SSL VPN”(这是一种误用,实际上是TLS VPN)和时间敏感的IP语音流量中看到了这一点。将VPN从TLS转移到DTLS提高了性能,使VPN的VoIP能够真正实现。

另一种可能的解决方案是利用DNS通过HTTPS,这确实引起了很多人的兴趣,特别是那些可能怀有恶意的人,在那里,来自应用程序本身的DNS请求(最有可能是Tor客户端或浏览器)将被直接发送到DNS服务器,利用HTTPS通信。在此阶段,这主要是理论上的,因为没有多少服务通过HTTPS启用DNS。谷歌DNS支持这种通信类型CloudFlare的DNS服务。然而,没有多少(如果有的话)的客户端或应用在建造时充分利用服务呢。此外,由于HTTPS是利用TLS这将增加TLS会话的开销,也。

DNSCrypt和思科安全连接器适用于iOS

还有另一个更老的选项,即DNSCrypt,它已经被成功地实施了很长一段时间。思科伞(以前被称为OpenDNS的解决方案)一直在使用DNSCrypt确保多年DNS。

沿着这些线路,苹果和思科合作提供可视性和控制的最深水平与企业拥有的iOS设备思科安全连接器(CSC)的iOS。[作者:作者是思科公司的首席工程师。]

CSC为iOS保护用户连接到恶意网站,利用DNS控制平面。该防护是否发生在公司网络上,在公共Wi-Fi或蜂窝网络上。CSC加密DNS查询,并将其发送到思科的伞服务进行解析,从连接到恶意网站,保护您的用户群,并防止DNS欺骗攻击。