在电影中中国东北人候选人两名士兵被绑架并被洗脑睡眠者代理。后来,当一名管理员激活士兵时,他们无意中变成了刺客。

听起来有点熟?这应该。

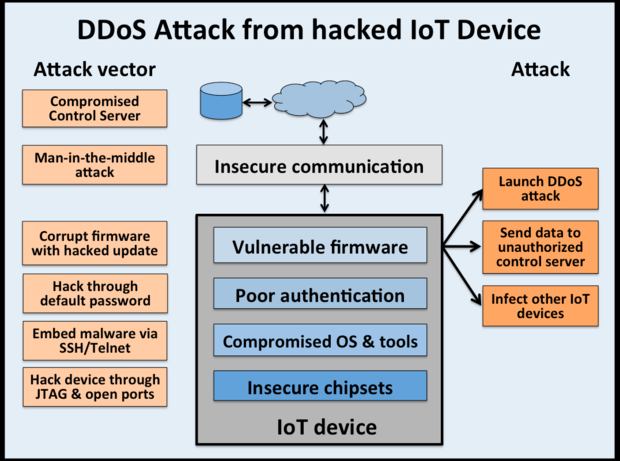

黑客使用类似的模型使用物联网设备进行分布式拒绝服务(DDoS)攻击。这个过程有四个阶段。

- 捕获:识别并接管对物联网设备的控制

- 颠覆:重新编程设备进行恶意行为

- 激活:指示被黑客入侵的设备发动攻击

- 攻击:启动DDoS攻击

这样的攻击为什么越来越多?如何物联网设备的安全性硬化?什么DDoS攻击的保护有哪些?咨询什么资源可用?让我们来看看。

为什么DDoS攻击越来越多?

DDoS攻击不对称战争。发动这种攻击的成本是不成比例它所造成的损害。

数百万易受攻击的物联网设备使其更容易实现黑客组装所需的DDoS攻击火力。物联网设备制造商热衷于降低成本,但往往忽视了安全保障。这种忽视造成了广泛的危害,并阻碍了物联网的长期发展。一旦安装了更安全的物联网设备,就很难对其进行升级。

DDoS攻击是有利可图的。通过研究Incapsula发现一次DDoS攻击会让一家公司每小时损失4万美元!KrebsOnSecurity报道称,两名黑客最近通过发起DDoS攻击获利60万美元。雇佣的黑客称为橄榄球员服务启动DDoS服务实际上是存在的。犯罪利润推动了DDoS攻击的增加。

僵尸网络和DDoS

分布式拒绝服务攻击将大量的网络流量导向web服务器。服务器会超载连接,无法接受任何新连接。这将阻止合法用户访问该站点。

物联网设备是黑客的软目标。它们被转化成僵尸网络来生成大量网络流量的攻击目标。试想一下,卧铺代理等待被激活的军队。

5 gbps DDoS攻击可以使大多数网站无用的,除非他们有DDoS攻击保护。

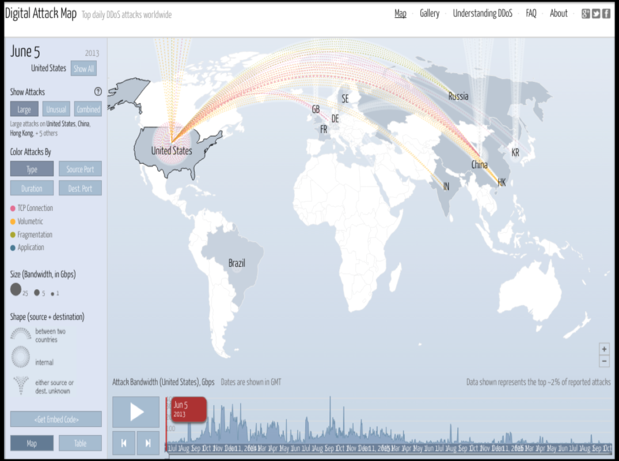

digitalattackmap.com

digitalattackmap.com

数字攻击地图,从Arbor Networks的和谷歌创意服务,实时显示DDoS攻击正在进行

脆弱的物联网设备

物联网设备是黑客DDoS攻击与恶意软件感染有吸引力的目标。易受攻击的设备共享这些性状:

- 嵌入式操作系统和固件一遇妥协

- 弱身份验证机制或硬编码密码它还没有被重置

- 不安全的SSH和Telnet支持,用于安装恶意软件

- 该装置及其控制服务之间未加密流量

- 通过开放的JTAG接口对设备中的芯片组进行物理访问

连接闭路电视摄像机可以软指标,报告IPVM这是一项关于IP摄像头的研究服务。有些相机的固件是均匀的妥协制造到流量重定向到黑客的网站中。

skilledanalysts.com

skilledanalysts.com

安全风险及保障措施

以下是一些保护物联网设备和防止它们被用于发起DDoS攻击的潜在风险和建议。

1.芯片级安全

JTAG:测试和调试芯片的标准接口。它用于测试印刷电路板(pcb)和芯片互连。黑客使用带有调试软件的JTAG来了解芯片如何响应不同的命令。

请确保您的物联网设备的JTAG接口进行加密,以拒绝访问黑客。

2.易受攻击的操作系统和工具

嵌入式操作系统被精简为能够在系统资源有限的情况下在物联网设备上运行。折衷的开源操作系统和软件工具经常在不知情的情况下被用于物联网设备。需要小心使用的三个程序包括:

- BusyBox的:一个二进制数超过200工具可以在Linux和Android上运行

- 微小的httpd:一个占用空间很小的简单web服务器

- 通用即插即用:一组网络协议来发现网络上彼此的存在。它也被黑客用来确定对可能被攻击物联网设备的开放端口。

使用强化操作系统和开发工具,如Windriver螺旋或VMware Liota用于你的物联网设备。它们也促进了安全更新的应用。

3.强大的验证和密码

制造商经常硬编码密码简化的IoT设备安装。用户忘记改变他们的默认密码这使得这些设备更容易成为黑客攻击的目标。

典型的IoT设备配置说明:

“如果你连接到你的设备是第一次从你的电脑,你可能会看到以下安全警报。只需点击Yes继续。

如果连接成功,你应该看到登录为:在屏幕上,提示您登录。输入管理员,然后按回车。然后输入默认的口令P @ ssw0rd的密码,然后按Enter“键。

实现更强的认证规定。确保默认密码被更改或要求用户创建强大的,独特的默认密码。

公钥认证更难被破解。英特尔增强私隐ID (EPID)提供了一个私有密钥基础设施,简化了物联网设备的安全加载。

4.远程管理(SSH和Telnet)

安全外壳(SSH)是一个软件工具来远程管理和配置的IoT设备。它与远程登录,使用一应用程序层协议用于网络文件传送应用。黑客使用SSH和诸如应用程序油灰在物联网设备上安装恶意软件。这将把物联网设备转换成僵尸网络,准备发动DDoS攻击。

三个保障:

- 请确保在您的物联网设备上加强SSH提示。

- 检查使用的工具,如进入探头拔掉“N祈祷从吉布森研究。

- 连接的IoT设备他们访问设备之前,可以检查传入SSH命令的路由器。AVG创新实验室钟提供这种保护性交通屏蔽。

5.远程安全更新

一旦物联网设备部署好,要对其进行安全升级就很有挑战性。这是由于:

- 复杂的对于单纯的用户程序

- 缺乏用户接口的所述设备

- 挑战验证更新自身的源

确保物联网设备已被强化,并具备仅从安全控制服务器接收更新的规定。的Windriver螺旋设备云是一个不错的选择。

6.损害控制服务器

确保设备与适当的控制服务器通信。这可以通过锁定控制服务器的IP地址并限制如何更改该IP地址来实现。

确保物联网的固件更新进行加密和对经认证的控制服务器进行身份验证。服务提供商,如Akamai,三级研究实验室和OVH防范DDoS攻击这两个网站和物联网控制服务器。

7.防护DDoS攻击

确保您自己的服务器,以及物联网的控制服务器,保护,以防止此类攻击。四个服务,您可以使用:

- Arbor Networks:高级威胁解决方案,提供全网络态势感知,流量可视性和安全智能。更好的威胁检测和事件响应与即时分析,可视化和取证启用。

- Incapsulate: DDoS保护服务

- SECURI: DDoS和网站保护软件

- 三丽鸥:监控和保护物联网设备的安全平台

8.物联网安全资源

停留约DDoS攻击的威胁和物联网的安全漏洞电流。这里有一些资源:

- 克雷布斯安全上: Brian Krebs关于安全问题的杰出博客

- 闪点:商业风险情报(BRI)服务,以减轻安全风险

- 安全分类帐:关于网络安全的独立安全新闻网站

- 数字攻击地图: Arbor Networks和谷歌Ideas提供的实时DDoS攻击的服务(上图)

- 初段:查找具有d-Link设备在他们的头部和发布他们的位置

- Quadium:搜索引擎对物联网设备,以确定关系和潜在漏洞

DDoS攻击

满洲候选人大约需要得多警惕教物联网解决方案提供商警世故事。确保您的物联网设备没有进行“捕获”并伤害你或他人。