“我的组织希望对机器和用户进行身份验证。”

这句话我一直从世界各地的客户和实现者那里听到!

有时会很有趣。2015年6月,我在Cisco Live会议上演讲,其中一位与会者问我:“思科什么时候会为MAC OS提供EAP链接”!我的反应是为了吸引观众的参与和获得更多的注意力,我的反应就是向参与者尖叫。”思科不写MAC OS !!!!我立刻为把他当做小白鼠而道歉,并解释说我只是想表达一个有趣的观点。他和房间里的其他人一起笑了&我没有冒犯他就离开了。)

问题在于,当涉及到802.1X时,许多组织和工程师并不了解对机器和用户进行身份验证的实际过程,也不知道这意味着什么——因为作为一个行业,我们已经被微软的创新宠坏了。

那么,什么是一台机器的认证反正?

为了在这篇博客文章中不涉及任何细节,让我们现在就把这个问题解决了:实际上和逻辑上,当请求者使用已存储的凭证向网络进行身份验证时,就会发生机器或计算机身份验证。

如果iPad上存储了一个证书,该证书用于网络身份验证,它真正证明了什么?它在证明那台机器里面有一个凭据,对吧?

然而,微软却把它带到了一个完全不同的水平!我知道,你在同一个句子中提到微软和安全,很多人会笑。然而,如果你克服了最初的下意识反应并深入了解他们为增强安全性所做的事情,你就会意识到微软非常重视安全性;至少这是我观察它们20多年的观点。

废话够多了——让我们回到他们为增强与网络身份验证相关的安全性所做的事情。

~2000年,世界迎来了一个闪亮的男婴,他的名字叫IEEE 802.1X。

所以在2000年左右,我们标准化了一个叫做802.1X的网络接入协议,它将迎来一个网络安全的新时代。再也不会有一台计算机在不知道谁在使用它的情况下进入网络。让我们想想这个:

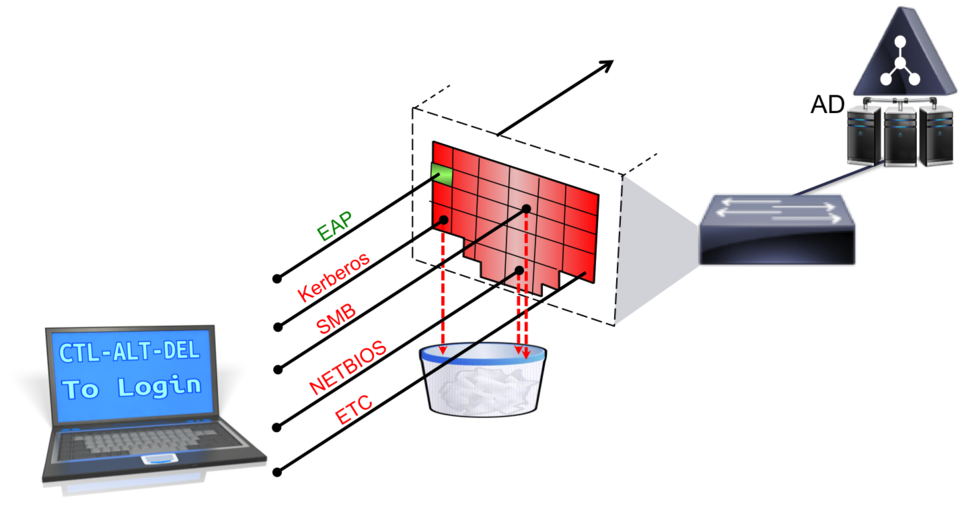

图1以我自己奇怪的方式说明了一台Windows计算机连接到启用802.1X的网络。由于802.1x被设计为对用户进行身份验证,因此机器仍然坐在那里等待交互式用户按下CTL-ALT-DEL并登录。

亚伦Woland

亚伦Woland

图1 -没有交互式用户

由于没有交互式用户,因此将没有“身份”发送到网络进行身份验证&现在这台机器处于那里,无法访问Active Directory以进行组策略(GPO)更新或其他重要的端点管理任务。

这就是微软做一些很酷的事情的地方

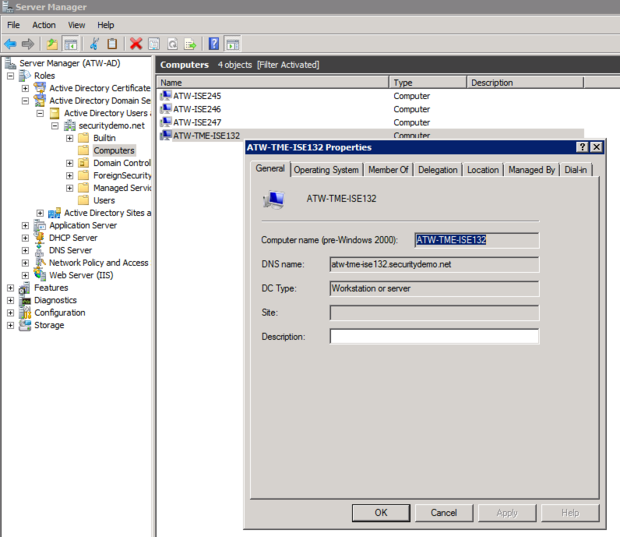

当一台Windows桌面计算机加入Active Directory时,会创建一个计算机帐户,并在计算机和AD之间协商一个惟一的密码。图2显示了来自Active Directory用户和计算机的屏幕截图,显示了域加入计算机帐户。

亚伦Woland

亚伦Woland

图2 - AD计算机帐户

这个计算机帐户现在可以用来识别计算机,即使在没有用户登录的情况下,也可以用来为计算机提供对网络的访问。这就是我们通常所说的“机器认证”。当然,可以为机器定制特定的访问权限,只访问机器可能需要访问的内容(比如AD),而不提供完整的网络访问权限,这完全取决于您&您如何为机器设计授权结果—认证。

图3没有很好地说明对计算机帐户提供的有限访问,因此计算机可以从AD获得管理更新,用户可以使用AD凭证登录到计算机,即使他们以前从未登录到那个桌面,等等。

亚伦Woland

亚伦Woland

图3 -已授权的电脑帐户

当用户登录时呢?

计算机是在网络上,并能沟通。当用户坐下来与按CTL-ALT-DEL并登录到笔记本电脑会发生什么。在大多数情况下,Windows设备将发送一个新的“开始”消息到网络使用用户凭据来启动一个新的网络登录,这个时候。

注意:虽然可以配置用户会话以继续利用计算机凭据,但不可能在用户未登录时配置windows以利用用户凭据。当然,除非你使用的是像Cisco AnyConnect或juni-pul-funk这样的智能软件。

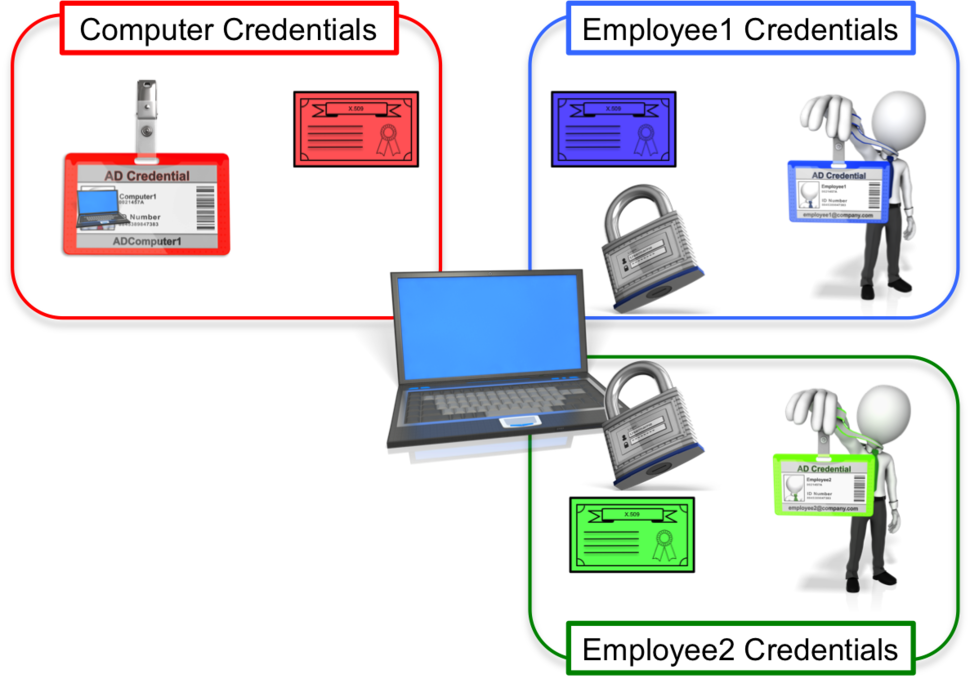

Windows是一个多用户操作系统。注意这一点很重要,因为每个用户在同一台计算机上都有自己的凭据存储。这意味着employee1将把他/她的证书和其他证书放在与employee2完全不同的位置&每个用户将不能访问除他们自己的证书之外的任何人的证书。这个概念与今天的Android和iOS设备有很大的不同,后者大多是单用户设备。

图4是我为了说明计算机和每个用户拥有独立凭据存储的概念而做出的荒唐尝试。

亚伦Woland

亚伦Woland

图4 - 单独的凭据库

当用户登录到Windows机器时,“状态”会改变&使用他们的凭据。有一个选项可以保持计算机状态以进行网络身份验证,但是在本机Windows中没有选项可以让用户状态扩展到logoff之外,或者同时验证计算机和用户凭证。

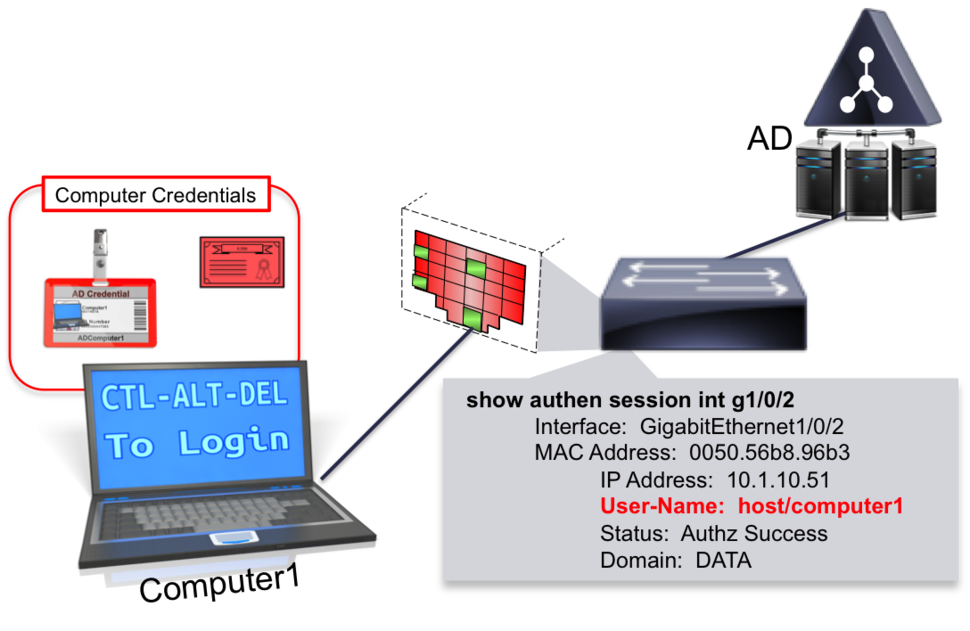

尝试和说明这个概念,图5示出用于网络认证所述凭证当没有交互式用户英寸图记录6示出了所述凭证对网络认证时和Employee2登录到Windows系统。

亚伦Woland

亚伦Woland

图5 -通过网络认证的计算机

亚伦Woland

亚伦Woland

图6 -用户上下文

让我们重新组织和水平集

“让我来解释一下. .不,太多了,让我总结一下——曼迪·帕廷金《公主新娘

在这里,我们已经介绍了计算机身份验证是可能的,因为微软在Active Directory中创建了PC和AD都知道的计算机帐户,因此允许计算机拥有自己的身份用于网络访问目的(以及其他目的)。

当用户登录时,网络上的系统上下文将发生更改,并出现新的EAP身份验证,从而将端口上的身份验证更改为基于用户的身份验证

EAP认证一直(在技术上仍然)被设计为为每个EAP事务存储单个凭据。唯一能够处理双重身份“链接”的标准EAP类型是TEAP (RFC 7170);截止到2015年7月,还没有供应商发布实现。思科现在可以使用EAP-FASTv2进行eap链接,但这不是一个标准,TEAP是。

好吧,现在大家都明白了吗?太好了。如果没有,请重新开始,回到这里与我见面。

什么非Windows系统?

坦率地说,世界上其他地方还没有在其他系统上赶上微软。微软和他们的Active Directory在过去和现在都做着其他公司无法与之竞争的事情。他们有一个桌面操作系统和一个目录系统,它们非常紧密地集成在一起,利用了强大的身份验证和授权,这是独立于用户和计算机的。在企业端点管理/ MDM领域,我们只能梦想如此紧密的集成——它就像圣杯一样。

但我已经在Active Directory中为我的MAC电脑创建了一个对象,这不是同一件事吗?事实上,没有。这不是一回事,因为桌面操作系统仍然不知道不同的凭据。计算机本身没有它自己的上下文。公平地说,有系统级凭据可用,也有用户级凭据可用;但它们是相互排斥的实体。

你有选择

这篇博客已经很冗长了,所以要想了解我在这里所介绍的选项的更多细节,可以查看我过去几年录制的Cisco Live会话。可在此免费索取:http://tinyurl.com/nh5phaw

选项1:通过在你的非windows /非广告集成的计算机、平板电脑或手机上使用证书:你正在认证一个已存储在计算机中的可信凭据——因此拥有第一个凭据(机器认证)。

选项2:从那里,你可以使用我们所说的CWA链接与思科ISE,这是使用802.1X证书和由交互式用户输入的Web认证证书的能力。

选项3:还可以对属于该域的windows系统使用机器访问限制(MAR)。

选项4:不要忘记使用EAP-FASTv2与Windows设备和Cisco AnyConnect请求连接eap链接。

最后:别忘了告诉你的选择(苹果,Linux发行版,谷歌Android等)的供应商,你的组织需要评估小组的支持(RFC7170)..

我希望这是有帮助的&不太啰嗦。

亚伦