我相信思科很想成为其客户拥有的唯一网络设备,并诚实地说,有很多公司所以这是真的。但是,它只是100%的公司部署Cisco ISE或ACS的现实。

特别是我常常被问到一个项目是MAC认证旁路(MAB)。这是非认证设备(没有运行802.1 X请求者的设备)的过程,连接到启用802.1x的网络。由于没有请求者从验证者(交换机,无线控制器等)回答EAP身份请求,因此您的身份员将使用端点的MAC地址作为访问申请消息的用户名/密码生成端点的认证请求。

在mab上的背景

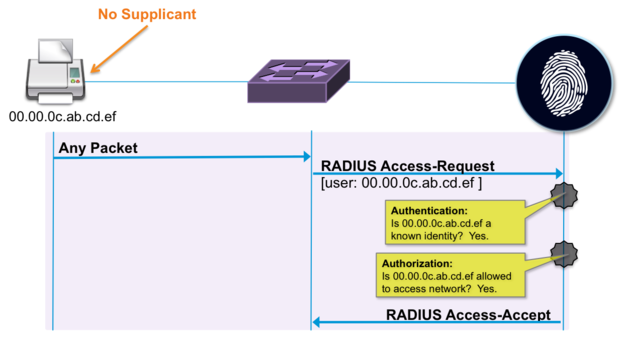

看看图1。此图形正在显示一个打印机W / A MAC地址为00.00.0c.ab.cd.ef,它连接到其端口上已启用802.1x的交换机,并将身份验证请求发送到RADIUS服务器。

Aaron Woland.

Aaron Woland.

图-1:MAB示例

在图1中,打印机没有请求者,因此无法参与802.1x身份交换。因此,交换机向RADIUS服务器发送RADIUS访问请求,该方法确定网络上是否允许设备。假设它允许在网络上,服务器将RADIUS访问接受消息发送到交换机,允许打印机参与网络。

值得注意的是,虽然802.1x是标准,但MAB不是。只要半径通信符合半径标准,MAB就是每个供应商可以不同地实施的东西。

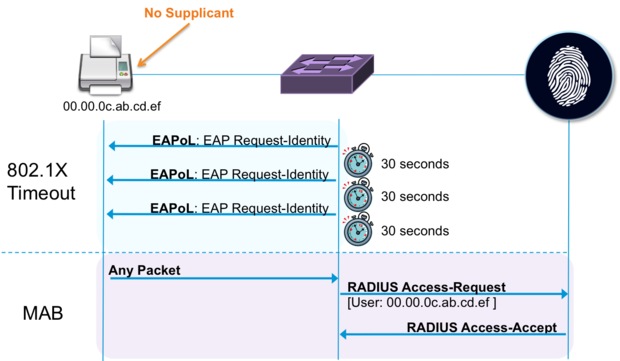

交换机(认证器)如何知道插入它的端点没有请求者?在802.1x标准之后,该方法只是超时。既默认情况下,验证器旨在每30秒发送每30秒的LAN Identity请求帧。3次超时(默认情况下为90秒),假设端点不得具有请求者。与大多数思科交换功能一样,定时器可调。图2显示了MAB开始前三次发生的超时。

Aaron Woland.

Aaron Woland.

图-2:802.1x超时

请记住,MAB本质上并不是一种安全技术。在实现MAB时,您可以通过允许特定的MAC地址在没有身份验证的情况下获得访问来绕过802.1x的更强的安全性。使用MAB时,请始终遵循防御深入的方法。这意味着应该授权使用从MAB请求中使用网络的设备访问,该设备无法访问所需的网络和服务。

换句话说:不提供完全访问权限已经MAB'd设备,而不是与较为有限授权为他们提供。由于MAB是标准RADIUS身份验证,并且从身份验证服务器(ISE)发送授权决定,因此可以将可以发送到验证者的授权结果的类型实际上没有限制。

例子是:

- 可下载的ACL(DACL)

- 动态VLAN分配(DVLAN)

- URL-重定向

- 安全组标记(SGT)

- 智能端口宏

- 还有很多

请记住,如果端点没有助理者,则绝不建议改变其VLAN。更改分配给端点的VLAN时,该端点必须知道(以某种方式)续订其IP地址。最好的解决方案是在开放网络上不使用VLAN更改,因为客户端上没有任何内容可以检测VLAN更改并触发DHCP续订。当网络使用802.1x时,端点上有一个请求者进行VLAN变化检测(是网关可到达等)并触发DHCP续订。

如果您仍然选择在开放网络上更改VLAN,那么您只有几个选择(没有被认为是最好的实践)。您可以将DHCP租赁时间设置为非常低的东西,因此它将经常续订地址。在门户网站上还有一个选项可以在门户上使用VLAN变更检测来代替陪伴者。

思科和非Cisco MAB

如前所述:MAB没有标准。使用不同的RADIUS值,不同的供应商将以不同的方式实现MAB。有一个密钥RADIUS属性,用于确定正在发送的身份验证请求类型:服务类型。这里列出了使用思科网络访问设备的服务类型的一些常见值:

- 服务类型=框架(发出802.1x身份验证)

- 服务类型=登录(信号WebAuth)

- 服务类型=呼叫检查(信号MAB)

由于MAB不是标准,一些供应商将发送一个半径服务类型的“登录”,其中一些将发送半径服务类型的“框架”。那么,如果没有其他供应商,为什么思科使用服务类型的“呼叫检查”?为什么思科为什么比其他人不同地执行MAB?快速答案:安全。

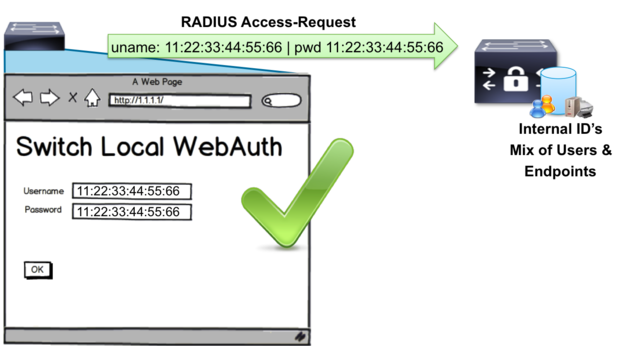

多年前,在思科发布了Cisco ISE或Cisco ACS 5.x服务器之前,有可能的MAB可能存在漏洞。其他解决方案和其他网络设备仍然可以实现安全漏洞。该问题是/是MAC认证旁路请求和本地Web身份验证请求之间缺乏差异。两个请求都来自具有相同服务类型和相同格式的网络设备。没有数据库分离endpoint-ID(MAC地址)。如图3所示,恶意用户可以在Web身份验证的用户名和密码字段中输入MAC地址,或者甚至可以进入端点服务器,并访问网络。

Aaron Woland.

Aaron Woland.

图-3:无需呼叫的安全问题

努力关闭这个安全漏洞,并使mab更安全,思科改变了mab的方式。关键差异在此列出:

- 要使要处理为MAB的身份验证请求(默认情况下),则服务类型必须是呼叫检查

- RADIUS服务器(ACS&ISE)维护单独的端点数据库

- 调用站ID是将与端点数据库进行比较的值,忽略MAB请求的用户名和密码字段

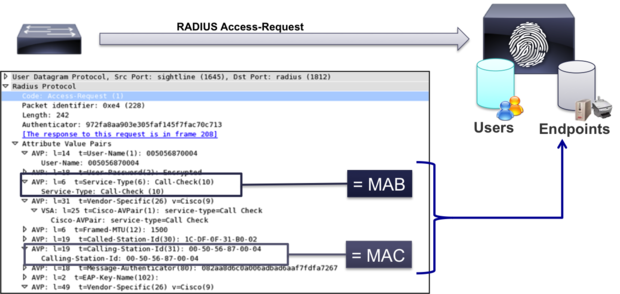

图4示出了思科兼容MAB的概念。左侧列出了数据包捕获,以突出显示重要的字段。

Aaron Woland.

Aaron Woland.

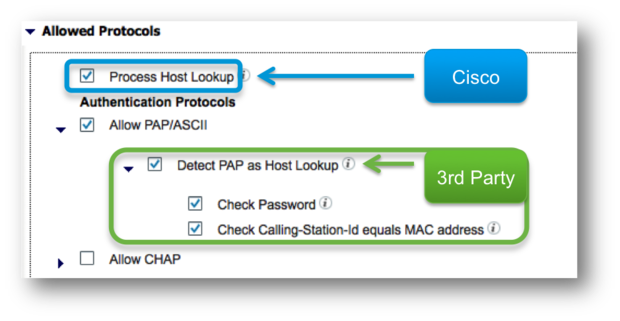

图4:思科MAB

所有支持的思科网络访问设备将使用用于MAB请求的“呼叫检查”的服务类型。它们还将确保使用端点的MAC地址填充调用站ID。最后,Cisco ISE在允许的协议配置中使用一个简单的复选框,作为允许或拒绝访问MAB请求的端点数据库的另一个方法,如图5所示。

Aaron Woland.

Aaron Woland.

图-5:允许非Cisco MAB

为第三方MAB配置Cisco ISE

虽然Cisco ISE允许接受非Cisco MAB,但通常只有您应该或想要为所有进入的请求做的事情,而且只有在绝对必要的地方。我建议您通过使用非Cisco交换机的其他策略设置来分隔此功能。我通常通过为非思科的所有NAD创建网络设备组(NDG)来执行此操作,如图6所示。

Aaron Woland.

Aaron Woland.

图6:非思科的NDG

一旦您拥有您的NDG的设置和非Cisco NAD,添加到那些NDG的;然后,您可以构建新的策略集。图-7显示了策略集,与策略集匹配的规则,该规则被翻译为:“如果ndg启动 - 与第三季度开始,则使用第三个策略集”。

Aaron Woland.

Aaron Woland.

图-7:第三个政策集

每个网络设备可以具有不同的能力,该功能具有发送用户名/密码甚至填充终端的MAC地址的呼叫站ID字段。在我的个人测试中,我发现了以下内容:

- juniper EX Switch:请选中留言 - 站ID和密码选项。

- HP(H3C)交换机:取消选中呼叫站ID。选中密码选项。

- Ruggedcom开关:取消选中呼叫站ID。选中密码选项。

- Avaya(Nortel)交换机:取消选中呼叫站ID和密码选项。

- Alcatel Switch:取消选中调用站ID和密码选项。

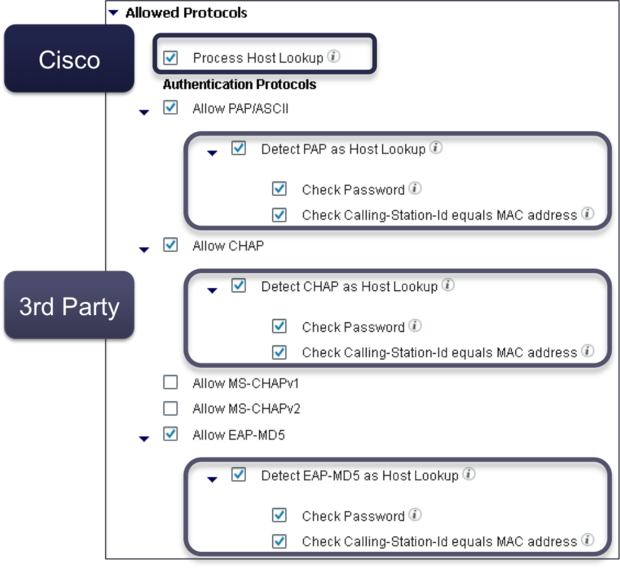

接下来,您需要有一个“允许的协议”设置,该设置为您正在使用的第三方产品。您可能需要为每个供应商创建一个,这将是配置选项的最显义和安全的方式。图-8显示了一个示例第三方允许的协议集,该协议设置为juniper EX交换机(在我的测试中

Aaron Woland.

Aaron Woland.

图-8:允许的示例允许协议设置

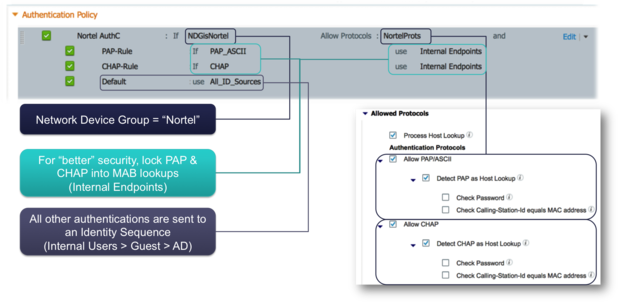

一旦创建了所需的所有“允许协议”设置,您将为每个“允许的协议”设置为单位为每个仪器创建身份验证规则。图9示出了基于我的测试的北电和Alcatel交换机的身份验证规则。

Aaron Woland.

Aaron Woland.

图-9:Nortel&Alcatel Authc规则

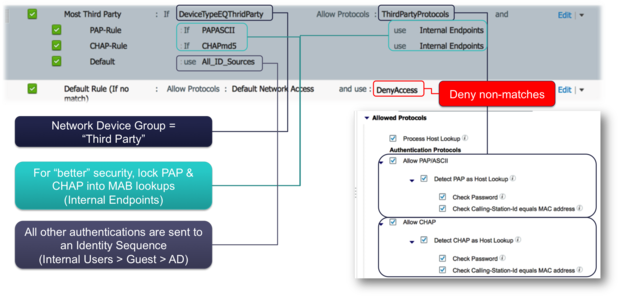

图10示出了根据我的测试结果为juniper Ex交换机工作的身份验证规则。它还包括拒绝所有非匹配流量的第三个策略集的新默认规则。

Aaron Woland.

Aaron Woland.

图-10:juniper EX Switch Authc规则

那么,关于覆盖第三方设备的MAB。我希望你找到这个博客帖子有用!一如既往,我期待着阅读和响应您可能拥有的任何评论。

下次见。