15个免费(或几乎免费)的Wi-Fi安全测试工具

尝试“侵入”你自己的无线网络可以帮助你更好地了解Wi-Fi安全漏洞,以及如何防范它们。这里有一些Wi-Fi黑客技术和工具——几乎都是免费的——你可以用来进行渗透测试。这些工具将帮助你发现流氓接入点,弱Wi-Fi密码,并发现其他弱点和安全漏洞比别人做。

蹒跚而行者和嗅探者:游行者

Wi-Fi用户可以检测到附近的ap及其细节,比如信号等级、安全类型和MAC地址。您可能会发现APs设置的WEP安全性很弱,很容易被破解,或者可能是员工或其他人设置的不可靠的APs,可能会使您的网络受到攻击。您可以使用无线嗅探器捕获通过空气发送的原始网络数据包。您可以将捕获的流量导入其他工具,例如用于破解加密。Vistumbler是一个开源的Windows应用程序,它可以显示基本的AP细节,包括准确的身份验证和加密方法,甚至可以使用SSID和RSSI。它还显示信号电平的图形。它是高度可定制的,并提供灵活的配置选项。它支持AP名称来帮助区分它们,也帮助检测恶意AP。

绊倒者和嗅探者:Kismet

Kismet是一个开源的Wi-Fi断路器、包嗅探器和入侵检测系统,可以在Windows、Mac OS X、Linux和BSD上运行。它显示了AP的详细信息,包括“隐藏”网络的SSID。它还可以捕获原始的无线数据包,然后您可以将其导入Wireshark、TCPdump和其他工具。在Windows中,由于Windows驱动程序的限制,Kismet只能与CACE AirPcap无线适配器一起工作。但是,它支持Mac OS X和Linux中的各种无线适配器。

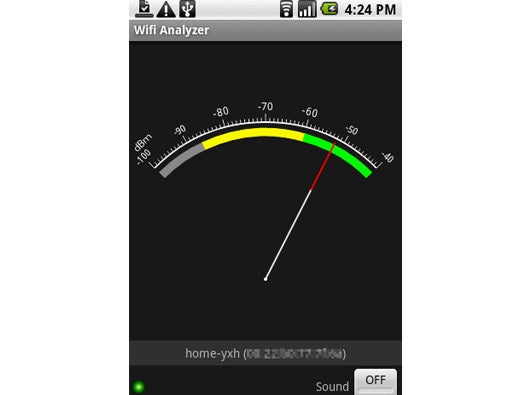

绊倒者和嗅探者:Wifi分析仪

Wifi Analyzer是一款免费的安卓应用程序,你可以用它来在你的安卓智能手机或平板电脑上寻找APs。它列出了2.4 ghz频段上APs的基本细节,以及5 ghz频段上支持的设备的基本细节。您可以将AP列表(以XML格式)发送到电子邮件或其他应用程序,或对屏幕进行快照,从而导出AP列表。它还具有按通道、历史和使用率显示信号的图表,并且还具有帮助查找APs的信号测量功能。

WEP键和WPA/WPA2破解:Aircrack-ng

现在有很多工具可以破解Wi-Fi加密,可以利用WEP的弱点,也可以对WPA/WPA2-Personal (PSK)进行基于字典的强力攻击。因此,永远不要使用WEP安全性。带有AES/CCMP加密的WPA2安全性是最安全的。如果您使用个人或预共享密钥(PSK)模式,请使用一个长13+字符的密码短语,包含混合大小写的字母、数字和特殊字符——任何ASCII字符都可以。您可以使用这些工具来了解Wi-Fi加密弱点或测试您当前的密码:Aircrack-ng是一套用于执行WEP和WPA/ wpa2个人密钥破解的开放源码工具,它可以在Windows、Mac OS X、Linux和OpenBSD上运行。它也可以作为VMware镜像和Live CD下载。

CloudCracker

CloudCracker是一个商业在线密码破解服务,20分钟17美元起。除了WPA/WAP2 PSKs,它还可以用于尝试破解密码散列和密码保护文档。他们使用3亿单词的大字典来破解,并拥有快速破解的计算能力。您只需上传用于WPA/WPA2的握手文件或用于散列或文档的PWDUMP文件。

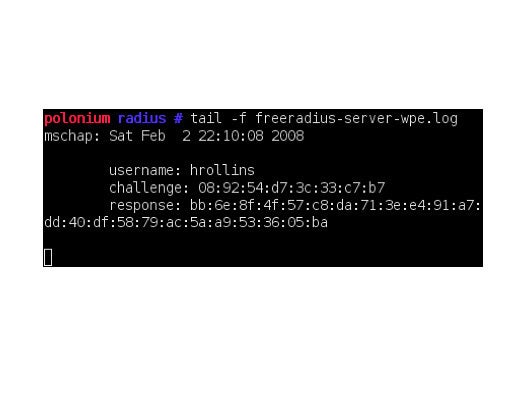

FreeRadius-WPE

尽管带有802.1X认证的WPA/WPA2安全企业模式比个人(PSK)模式更安全,但它仍然存在漏洞。这里有一个工具可以帮助您更好地理解这些攻击,如何保护您的网络,并测试您的安全性:FreeRADIUS - wpe是一个开放源代码的FreeRADIUS服务器补丁,设计用于使用802.1X身份验证对无线网络用户执行中间人攻击。它修改服务器以接受所有NAS设备和EAP类型,并记录用户名和来自连接到假无线网络的不知情用户的挑战/响应。然后,挑战/响应可以被输入到另一个Linux程序,即asleap中,以破解加密的密码。

WPS大头针开裂:Reaver

如果您使用的是无线路由器,而不是APs,或者除了APs之外,您应该注意在12月份公开发现的一个漏洞。它包含Wi-Fi保护设置(WPS)功能,这在大多数无线路由器上都可以找到,通常在使用WPA/WPA2-Personal (PSK)安全性时默认激活。可以用来连接无线路由器的WPS大头针很容易在数小时内被破解。这里有一个工具,你可以用来测试你的无线路由器的WPS PIN弱点:Reaver是一个Linux程序,它可以对无线路由器进行蛮力攻击,在4 - 10小时内显示它们的WPS PIN和WPA/WPA2 PSK。他们还提供一个易于使用的硬件解决方案,Reaver Pro,带有图形化的web界面。

邪恶的双胞胎和蜂蜜罐:WiFish Finder

Wi-Fi黑客可以使用的一种技术是设置一个假AP,也就是一个邪恶的双AP或无线蜜罐。一旦有人连接到AP,黑客就可以捕获任何电子邮件或FTP连接,或可能访问用户的文件共享。他们还可以使用捕获的门户或欺骗的DNS缓存来显示与热点或网站登录页面镜像的虚假网站,以捕获用户的登录凭据。WiFish Finder是一个开源的Linux程序,它可以被动地捕获无线通信并执行主动探测,以帮助识别易受攻击的无线客户端。它构建无线客户端发送探测请求的网络名称列表,并检测所需网络的安全类型。

邪恶的双胞胎和蜂蜜罐

Jasager(基于KARMA)是基于Linux的固件,提供一套Linux工具来识别易受攻击的无线客户端,如WiFish Finder,但也可以执行邪恶的孪生或蜜罐攻击。它可以运行FON或WiFi菠萝路由器。它可以使用正在探测的附近的SSIDs无线适配器创建一个软AP集,并运行DHCP、DNS和HTTP服务器,以便客户端可以连接。然后,HTTP服务器可以将所有请求重定向到一个网站。它还可以捕获和显示受害者执行的任何明文POP、FTP或HTTP登录。Jasager提供一个基于web的命令行界面。

假的美联社

假AP在Linux和BSD上运行,通过传输SSID信标帧生成数千个模拟AP。它可以被攻击者用来迷惑It人员或入侵检测系统,甚至可以被你用来迷惑wardrivers的攻击。

WiFiDEnum

这里有一个工具,可以帮助找到无线适配器的某些设备驱动程序的弱点,可以使您的网络更容易受到攻击:WiFiDEnum (WiFi驱动枚举器)是一个Windows程序,帮助识别脆弱的无线网络驱动程序,这些驱动程序有可能受到无线驱动程序的攻击。它扫描有线或无线网络中的Windows工作站,收集有关无线网络适配器驱动程序的详细信息,并识别可能存在的漏洞。

一般网络攻击:Nmap

这里有一些工具来证明窃听和攻击,我们看到在有线网络多年来,也可以通过wi - fi: Nmap(如网络映射器)是一个开源的TCP / IP扫描器可以用来识别网络上的主机和客户端,可以在Linux、Windows和Mac OS X GUI和命令行。它报告用户使用的操作系统、用户使用或提供的服务、用户使用的包过滤器或防火墙的类型,以及许多其他特征。这可以帮助您找到可能易受黑客攻击的不安全主机和端口。

该隐和亚伯

Cain和Abel是一个用于Windows的密码恢复、破解程序和嗅探工具。用它来演示,例如,嗅探通过网络发送的明文密码的能力。

Firesheep

Firesheep是执行HTTP会话劫持(即侧劫持)的Firefox附加组件。它监视来自交换登录cookie的站点上的用户的登录,而不使用完整的SSL加密。一旦检测到cookie,它就会列出一个受保护网站的快捷方式,攻击者无需登录就可以访问该网站。

钢笔测试Linux发行版:回溯

如果您对渗透测试是认真的,那么可以考虑使用专门针对它的Linux发行版。其中最受欢迎的是BackTrack,它提供了超过320个预先安装的渗透测试工具,您可以使用这些工具来处理网络、web服务器等。你可以将BackTrack安装到硬盘上,或者从Live DVD或USB闪存驱动器启动它。

Eric Geier是一名自由技术作家。他还是NoWiresSecurity的创始人,该公司帮助企业用enterprise (802.1X)安全保护他们的Wi-Fi,以及提供现场计算机服务的现场技术人员。

版权©2012Raybet2

![有个足球雷竞技app网络世界[幻灯片展示]- 2018年十大超级计算机[幻灯片-01]](https://images.idgesg.net/images/article/2018/06/nw_ss_top_ten_supercomputers_2018_slide_01_1200x800-100762093-medium.3x2.jpg)